В чем отличия между Cisco ASA и Cisco ISR и как выбрать устройство для вашей сети

- 25.07.2016

- 9743

Автор

Сергей Калашников, CCIE

Технический директор

На смену решению Cisco ASA пришли устройства Cisco Firepower. Более подробно о решениях Firepower можно почитать у нас в FAQ или посетить Демо-стенд.

В целом, большинство используемых заказчиками протоколов и технологий представлены как на устройствах безопасности Cisco ASA, так и на маршрутизаторах, например:

- NAT

- Межсетевой экран

- IPS

- Site-to-site VPN

- Remote Access VPN

Однако, Cisco ASA позиционируется как устройство безопасности. Поэтому основные ее функции – межсетевой экран, IPS и VPN концентратор для удаленных пользователей в деталях превосходят аналогичный функционал на маршрутизаторе. Многие функции безопасности работают уже “из коробки”. По умолчанию в Cisco ASA “завинчены все гайки”, в то время как на маршрутизаторе функции безопасности требуется принудительно включать. Рассмотрим, что она умеет очень хорошо, а где имеются ограничения:

- NAT. Во всех возможных вариациях, в том числе двойной (twice NAT).

- Межсетевой экран, с глубоким анализом содержимого протоколов.

Как межсетевой экран ASA способна работать в двух режимах: маршрутизируемом и прозрачном (Transparent Firewall). Также ASA может работать в режиме множественных контекстов (виртуальные межсетевые экраны, multiple context), либо в режиме единственного контекста. В режиме множественных контекстов и/или прозрачном режиме накладываются свои ограничения на доступный функционал в зависимости от версии операционной системы. Например, в режиме множественных контекстов невозможна работа remote access VPN. - Identity Firewall (IDFW), TrustSec. Разрешение доступа к ресурсам на основании меток пользовательских групп из LDAP.

- IPS – система предотвращения вторжений. В новой линейке ASA 5500-X нет необходимости устанавливать аппаратный модуль, требуется лишь приобрести лицензию.

- ASA CX – безопасность с учетом контекста, контроль использования приложений для пользователей и групп, WEB фильтр с проверкой репутации. Для старшей модели в линейке ASA 5585-X нужно докупить блейд-модуль SSP-10/20, для других моделей серии ASA 5500-X - SSD диск.

- Remote Access VPN – существует 3 вида.

- Туннели SSL/IPSec IKEv2 с использованием AnyConnect Secure Mobility Client. Поддерживается большинство современных платформ ПК и мобильных устройств. Опционально интегрируется с сервисами и услугами Cisco Secure Desktop, Cisco Cloud Web Security (бывший ScanSafe), 802.1x.

- Бесклиентский (Clientless) SSL VPN - необходимые приложения работают в web-портале.

- Тонкий клиент в web-браузере для проброса портов к установленным приложениям. В качестве тонкого клиента выступает MS Active-X скрипт, либо Java-плагин, устанавливаемый в веб-браузере.

- Site-to-site IPSec VPN.

- Маршрутизация – статическая, EIGRP, OSPF. Поскольку в ASA нет аналога VTI интерфейсов, как в Cisco ISR, имеется ограничение в количестве соседей на IPSec туннелях. Для каждого внешнего интерфейса может быть не более одного соседа по динамической маршрутизации, если связь между ними идет через IPSec.

- Отказоустойчивость и кластеризация Резервирование Failover работает в режиме standby/active с единственным контекстом и в режиме active/active в режиме множественных контекстов. Возможна работа в режиме stateful – с сохранением состояния текущих подключений при переключении на резервную ASA. Также можно настроить failover между двумя линками на одном устройстве. В сетях с высокими требованиями к производительности МСЭ можно объединять до 8ми устройств Cisco ASA 5580 or 5585-X в кластер для балансировки нагрузки с реальной производительностью 128 Гбит/с (320 Гбит/с максимум). Отказоустойчивость при этом также обеспечивается.

- QoS, Нет поддержки классификации QoS с помощью NBAR. Шейпинг только для default class.

Часто этого функционала оказывается достаточно и необходимости устанавливать маршрутизатор нет. Однако есть ряд функций, доступных только для маршрутизаторов:

- Интеллектуальная маршрутизация и любая балансировка трафика: PBR, round-robin, OER (PfR)

- DMVPN

- GRE туннели

- VRF

- BGP

- MPLS

- GETVPN

- Различные сервисы: IVR, WAAS, Gatekeeper, CUBE, WLAN Controller

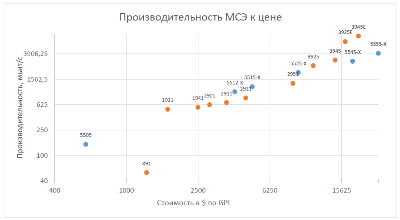

Ниже приведено сравнение по цене к производительности. За опорные приняты максимальные значения производительности межсетевого экрана и IPSec.

График цены/производительности для межсетевого экрана:

Для ASA на оси стоимости – базовая стоимость платформы. Для маршрутизатора – стоимость SEC bundle, без интерфейсных модулей.

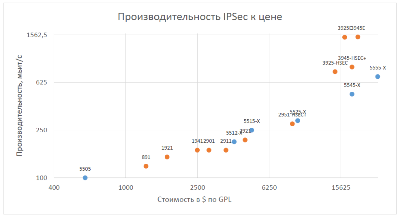

Сравнение по цене к производительности IPSec VPN:

Для маршрутизаторов с лицензией SEC производительность IPSec ограничена 85 Мбит/с в одну сторону (170 двунаправленая). Покупка лицензии HSEC в дополнение к SEC снимает это ограничение. На диаграмме модели начиная с 2951 имеют модуль аппаратного шифрования(VPN ISM), а также лицензию HSEC.

Производительность шифрования IPSec на маршрутизаторе складывается из производительности модуля аппаратного шифрования и программного, исполняемого на CPU маршрутизатора. В то время как на Cisco ASA производительность IPSec не зависит от нагрузки на CPU, т.к. выполняется целиком на ASIC схемах.

Вывод.

Выбор между маршрутизаторами Cisco ISR и устройствами безопасности Cisco ASA в некоторых ситуациях не так прост, как может показаться на первый взгляд. Если требования можно сформулировать так: требуется защитить выход в интернет для пользователей и предоставить удаленный доступ, чтобы сотрудники могли работать из любой точки, тогда можно рекомендовать Cisco ASA. Если же данное устройство должно быть установлено в филиале, тогда маршрутизатор может оказаться более выгодным и гибким решением, поскольку в нем можно совместить большее число сервисов. Если установка планируется в главном офисе компании на границе сети, тогда можно установив в одной сети оба устройства и разделить между ними сервисы: Cisco ASA использовать для МСЭ, фильтрация контента, IPS, VPN для удаленных пользователей, а маршрутизатор – для протоколов динамической маршрутизации (OSPF, EIGRP, BGP), CUBE, site-to-site IPSec, DMVPN и др..

Список литературы- IP Routing on Cisco IOS, IOS XE and IOS XR

- Cisco Next Generation Security Solutions All in one Cisco ASA