Безопасность

- Коммутаторы

- 1. В чем основные отличия между коммутаторами серии Cisco Catalyst 2960?

- 2. Какова линейка коммутаторов Cisco Catalyst 1000?

- 3. Какова линейка коммутаторов Cisco Catalyst 9000?

- 4. Какой коммутатор покупать, 2960X или 9200L/9200?

- 5. В чём различие между коммутаторами Cisco Nexus 9300-EX, 9300-FX/FX2/FX3 и 9300-GX?

- 6. Чем отличается LAN Lite от LAN Base для коммутаторов Cisco Catalyst 2960-X?

- 7. Какой набор функций поддерживается на Cisco Catalyst 2960-L?

- 8. Чем отличается IP Lite для 2960-XR от IP Base для остальных моделей 2960?

- 9. Какова схема лицензирования коммутаторов Cisco Catalyst 9000?

- 10. Какова схема лицензирования коммутаторов Cisco Nexus 9300/9500?

- Порты

- 11. Какие варианты соединения на скорости более 1 Гбит/с доступны на оборудовании Cisco для технологии Ethernet?

- 12. Можно ли установить в оборудование Cisco SFP (SFP+) трансиверы других производителей?

- 13. Как подключить сервер к коммутатору Cisco на скорости 10 Гбит/с?

- 14. Какие типы трансиверов формата SFP доступны на оборудовании Cisco?

- Стекирование

- 15. Какие преимущества предоставляет стекирование?

- 16. Какие технологии стекирования/кластеризации коммутаторов поддерживаются на оборудовании Cisco?

- 17. Поддерживается ли стекирование в коммутаторах Cisco Nexus?

- 18. Можно ли агрегировать порты (объединять в один логический канал) подключённые к двум разным коммутаторам Cisco?

- Питание

- 19. Как обеспечить резервное питание для оборудования Cisco?

- 20. Что такое RPS 2300 и XPS 2200?

- 21. Какие технологии передачи питания по Ethernet поддерживаются на оборудовании Cisco?

- Маршрутизаторы

- 22. Можно ли монтировать в стойку маршрутизаторы Cisco 880/890/900/1100/4000?

- 23. Что такое маршрутизаторы Cisco ISR 4000 Series?

- 24. Что такое маршрутизаторы Cisco Catalyst 8000?

- 25. Какой функционал отсутствует в IOS XE для Cisco ISR 4000?

- 26. В чём разница между ISR11xx и ISR4xx?

- 27. Какова схема лицензирования программного обеспечения IOS для маршрутизаторов серии ISR 900?

- 28. Какова схема лицензирования программного обеспечения IOS XE для маршрутизаторов серии ISR 1000?

- 29. Какова схема лицензирования программного обеспечения IOS XE для маршрутизаторов серии ISR 4000?

- 30. Какова схема лицензирования маршрутизаторов Cisco на основе подписок DNA?

- 31. Поддерживает ли маршрутизатор Cisco с лицензией IP Base функционал IP SLA?

- Производительность

- 32. Какова производительность маршрутизаторов Cisco ISR G2?

- 33. Какова производительность маршрутизаторов Cisco ISR 1000?

- 34. Какова производительность маршрутизаторов Cisco ISR 4000?

- 35. Какова производительность маршрутизаторов Cisco Catalyst 8000?

- Старые модели устройств

- 36. Чем отличаются коммутаторы Cisco Catalyst 3650 и 3850?

- 37. Как лицензируются коммутаторы серии Cisco Catalyst 3650, 3560X/3750X и 3850?

- 38. Чем отличается LAN Lite от LAN Base для коммутаторов Cisco Catalyst 2960 следующих серий: 2960, 2960-S, 2960-SF, 2960-Plus?

- 39. В чем основные отличия между коммутаторами 3560V2, 3560G, 3560E и 3560X?

- 40. В чем основные отличия между коммутаторами 3750V2, 3750G, 3750E и 3750X?

- 41. Что означает «Standard Image» (IP Base) и «Enhanced Image» (IP Services) в описании коммутаторов серии 3560 и 3750. В чем разница?

- Архитектура и технологии

- 1. Какие основные преимущества дает использование контроллера беспроводной сети?

- 2. Что такое Wi-Fi 6? В чем его отличие от других стандартов?

- 3. Что такое Wi-fi 6E?

- 4. В чем основные преимущества использования технологий CleanAir и ClientLink на оборудовании Cisco?

- 5. Как оборудование Cisco помогает бороться с помехами в беспроводной сети?

- Точки доступа

- 6. В чем особенность точек доступа Catalyst 9100? В чем их отличия между собой?

- 7. В чем отличие точек доступа х800 между собой?

- 8. Есть ли у Cisco всепогодные точки доступа корпоративного класса?

- 9. Что означает R в партномере точки доступа C9120AXI-R-K9?

- 10. Какие варианты питания точек доступа Cisco 9100 существуют?

- Контроллеры

- 11. Что представляют собой контроллеры Cisco Catalyst 9800?

- 12. Контроллеры Cisco Catalyst 9800. Какие архитектуры поддерживаются, какие модели бывают?

- 13. Контроллер поддерживает работу точек доступа только в локальной сети?

- 14. Как лицензируются контроллеры Cisco Catalyst 9800?

- 15. Какие точки доступа поддерживаются на контроллерах Cisco Catalyst 9800?

- 16. Каковы особенности использования контроллера на точке доступа?

- 17. Какие решения из линейки 9800 предлагаются на замену устаревшим контроллерам?

- 18. Поддерживаются ли новые точки доступа на старых контроллерах? Как мигрировать старую инфраструктуру на Cisco Catalyst 9800?

- 19. Как резервируется контроллер на базе EWC? Какие варианты резервирования (High-Availability) контроллеров серии 9800 существуют?

- Устаревшие продукты и технологии

- 20. В чем отличие точек доступа Cisco Aironet 1810/1810W?

- 21. Какие архитектуры построения беспроводной сети на базе оборудования Cisco существуют?

- 22. В чем ключевые особенности и преимущества использования стандарта 802.11ac? В чем отличие 802.11ac wave 1 от 802.11ac wave 2?

- 23. Чем отличаются друг от друга контроллеры серий 2500, 3500, 5500, vWLC?

- 24. Какие варианты резервирования контроллеров серии 2500, 3500, 5500, 7500, 8500, vWLC существуют?

- 25. В чем отличие точек доступа x700 и x800?

- 26. Какие варианты питания точек доступа Cisco существуют (серии х700, х800)?

- 27. Какие функции поддерживаются в Mobility Express?

- 28. Какие точки доступа поддерживают работу в режиме Cisco Mobility Express?

- 29. Могу ли я подключить точку доступа с поддержкой Mobility Express к полноценному контроллеру? Можно ли установить на ТД с Mobility Express «автономное» ПО?

- 30. Почему после обновления ПО контроллера точки доступа не могут зарегистрироваться на контроллере?

- 1. Существует два разных решения по IP-телефонии на базе CUCM и CUCMe. Каковы основные различия между решениями?

- 2. Какова схема лицензирования CUCMe (версии 12.0 и выше)?

- 3. На какие серверы можно установить решение Cisco Unified Communication Manager (CUCM)?

- 4. Какова схема лицензирования для решения Cisco Unified Communication Manager (CUCM)?

- 5. Что такое Cisco Business Edition?

- 6. Что такое BE 6000?

- 7. Что такое BE 7000?

- 8. Требуется телефон для возможности совершения видео-звонков. Какие основные варианты существуют?

- 9. Какие существуют способы обеспечить электропитание для IP-телефонов Cisco? В чем преимущество каждого из способов?

- 10. Что такое PVDM?

- 11. Какие модули PVDM можно устанавливать в маршрутизаторы Cisco разных поколений?

- 12. Работают ли 3rd Party SIP телефоны с Cisco CUCM?

- 13. Более выгодная покупка – CUCM Express или BE6000?

- 14. Какие варианты организации автосекретаря (IVR) возможны на базе решений Cisco?

- 15. Какие существуют технологии записи разговоров для IP-телефонии?

- 16. Какие телефоны не поддерживаются в современных версиях Cisco Unified Communication Manager (UCM)?

- Общие вопросы

- 1. Что такое NPE?

- 2. Почему возникли проблемы с поставкой крипто-содержащего оборудования на территорию РФ?

- 3. Что означает категория C1, C2, С3 и С4?

- 4. Можно ли ввезти крипто-содержащее оборудование на территорию РФ?

- 5. Что требуется от заказчика для ввоза криптосодержащего оборудования из категории C3?

- 6. Что означает K7, K8 и K9 в парт-номере ASA5500? Почему можно без проблем заказывать только K7 и K8?

- 7. Как может быть использовано оборудование Cisco совместно с другими производителями при выполнении функций шифрования?

- 8. Какие варианты организации защищенного VPN соединения в центральном офисе на базе маршрутизатора Cisco существуют?

- 9. Требуется решение для подключения дополнительного офиса с поддержкой стойкой шифрации. Какие возможны варианты?

- 10. Какие решения компании Cisco могут использоваться для защиты персональных данных в рамках ФЗ №152 и СТО БР ИББС?

- 11. Можно ли использовать технологию DMVPN совместно с сертифицированными средствами криптозащиты информации (СКЗИ)?

- 12. Можно ли защитить мобильное устройство под управлением Apple iOS или Android, используя технологии Cisco?

- 13. Что такое Advanced Malware Protection (AMP)?

- 14. На что заменить Microsoft ISA/TMG сервер?

- Cisco ASA / IronPort

- 15. В чем отличие устройства безопасности Cisco ASA от маршрутизатора Cisco ISR? В каком случае лучше приобрести маршрутизатор, а в каком – межсетевой экран?

- 16. Какая схема лицензирования устройств Cisco ASA серии 5500?

- 17. Можно ли подключить межсетевой экран ASA к двум или более интернет-провайдерам, используя статическую маршрутизацию?

- 18. Почему не заработал ASDM на ASA?

- 19. Можно ли использовать сервис Cisco AnyConnect SSL VPN на ASA K8?

- 20. Какие варианты VPN Remote Access предоставляет ASA 5500-X

- 21. Каковы особенности моделей Cisco ASA 5506-X, 5508-X и 5516-Х?

- 22. Может ли ASA 5500-X использоваться как средство антивирусной защиты на периметре корпоративной сети?

- 23. Какова схема лицензирования Cisco AnyConnect?

- 24. Каковы основные отличия Next Generation Firewall и Web-шлюза Cisco WSA (Web Security Appliance)?

- 25. Как устройства IronPort обеспечивают высокую доступность?

- Next-Generation Firewall

- 26. Какие решения Next-Generation Firewall (NGFW) предлагает компания Cisco?

- 27. Какие преимущества даёт запуск функций NGFW на Cisco Secure Firewall?

- 28. Какие варианты операционных систем используются в решениях Cisco Secure Firewall?

- 29. Что такое Firewall Threat Defense (FTD)?

- 30. Какие варианты систем управления могут быть использованы для решений Cisco ASA и Cisco Firepower?

- 31. В чём отличие между Firepower Device Management (FDM) и Firewall Management Center (FMC)?

- 32. Что такое Cisco Firepower 1000/2100/3100/4000/9000?

- 33. Cisco Firepower или ASA?

- 34. Firepower Management Center 6.X. Что нового?

- 35. Firewall Management Center 7.X. Что нового?

- 36. Как решение Firepower взаимодействует с облачными сервисами Cisco (Облако AMP, Threat Grid, URL)?

- 37. Что случится если откажет FMC?

- 38. Есть ли у Cisco Secure Firewall (FirePOWER/FTD) ASA55xx-X или FPRxxx сертификаты ФСТЭК?

- Cisco Umbrella

- 39. Как лицензируется Cisco Umbrella?

- 40. Какова схема работы Cisco Umbrella?

- Cisco ISE

- 41. Что умеет решение Cisco ISE?

- 42. Что такое Cisco ISE-PIC?

- Устаревшие решения

- 43. Какие подписки на обновления необходимы, если на ASA 5500-Х реализуется какая-либо антивирусная защита?

- 44. Можно ли считать ASA5506 прямой заменой ASA5505?

- 45. Как запустить сервисы FirePOWER на ASA 5500-X?

- 46. В чём отличие между использованием ASDM и Firepower Management Center (Defence Center, FireSIGHT) для управления сервисами FirePOWER на Cisco ASA?

- Общие сведения

- 1. Какие решения на базе программно-определяемых сетей предлагает компания Cisco?

- SD-WAN

- 2. Что такое SD-WAN?

- 3. Какие преимущества даёт внедрение SD-WAN?

- 4. Какие решения являются обязательными для построения SD-WAN?

- 5. Почему стоит перейти на SD-WAN?

- 6. Что будет, если откажет контроллер SD-WAN?

- 7. Как обеспечивается отказоустойчивость решения SD-WAN?

- 8. Что необходимо для запуска расширенных функций безопасности?

- 9. Что такое OMP?

- SD-Access

- 10. Какие преимущества даёт внедрение SD-Access?

- 11. Какие решения являются обязательными для построения SD-Access?

- ACI

- 12. Какие преимущества даёт внедрение ACI?

- 13. Какие решения являются обязательными для построения фабрики ACI?

- 1. Каковы основные преимущества расширенной гарантии (контракта Cisco SmartNet)?

- 2. Как получить доступ к Вашему сервис-контракту Cisco SmartNet?

- 3. Что такое Cisco Smart Software Licensing?

- 4. Что такое Smart Accounts? И почему необходим Smart Account?

- 5. Управление Smart Accounts.

- 6. Как создать и настроить Smart Account?

- 7. Доступ на портал Cisco Smart Software Manager

- 8. Как правильно задать имя компании на сайте Cisco, при создании нового профиля пользователя?

Что такое NPE?

Данная аббревиатура (NPE — No payload encryption) означает, что в программном обеспечении отсутствуют функции любого шифрования, кроме шифрования данных, передаваемых при управлении устройством, а именно протоколом SSH, SSL в рамках HTTPS и SNMPv3. Маршрутизаторы и межсетевые экраны Cisco с программным обеспечением NPE попадают в категорию С2.

Почему возникли проблемы с поставкой крипто-содержащего оборудования на территорию РФ?

В соответствии с Российским законодательством (Указ 334 от 1995 года, ПП 957 2007) ввоз на территорию РФ крипто-содержащих средств с длиной ключа более 54 бит (алгоритмы шифрации 3DES/AES) разрешен только при получении лицензии Минпромторга России, выдаваемой на основании заключения Центра по лицензированию, сертификации и защите государственной тайны ФСБ России на каждую единицу оборудования.

Что означает категория C1, C2, С3 и С4?

Компания Cisco в Росcии использует свою внутреннюю классификацию сетевого оборудования. Все оборудование Cisco, доступное для ввоза на территорию РФ, делится на 4 категории:

- C1 – продукты, не требующие разрешения на ввоз;

- C2 – продукты, для который имеются зарегистрированные нотификации и разрешенные ко ввозу без лицензии;

- C3 – продукты, подлежащие импорту с получением лицензии Минпромторга России, выдаваемой на основании заключения центра по лицензированию, сертификации и защите государственной тайны ФСБ России (ЦЛСЗ);

- C4 – продукты, не распределенные ни по одной из предыдущих категорий.

В категорию C2 попадают:

- устройства со слабым шифрованием (длина ключа меньше 56 бит);

- устройства с сильным шифрованием шифрование, но только для:

- защиты канала управления устройством;

- аутентификации;

- беспроводного оборудования (радиус действия < 400 м);

- защиты финансовых транзакций в рамках PCI DSS (для установки в банкоматах, POS-терминалах, удалённых офисах).

- товары, у которых криптографическая функция заблокирована производителем;

- криптографические средства, являющиеся компонентами программных операционных систем, криптографические возможности которых не могут быть изменены пользователями, которые разработаны для установки пользователем самостоятельно без дальнейшей существенной поддержки поставщиком и техническая документация (описание алгоритмов криптографических преобразований, протоколы взаимодействия, описание интерфейсов и т.д.) на которые является доступной.

Аналогичное распределение по своим категориям есть для беспроводного оборудования.

Можно ли ввезти крипто-содержащее оборудование на территорию РФ?

Да, это можно сделать. Практика показывает, что при корректном заполнении всех необходимых документов для Центра по лицензированию, сертификации и защите государственной тайны ФСБ России, вероятность получения данного разрешения достаточно высока. Основными данными, которые необходимо указать являются информация о конечном пользователе оборудования, цели использования оборудования и место его установки. Сроки получения разрешения, а также лицензии Минпромторга России могут варьироваться. Но уже сейчас они имеют более точные временные границы. За подробной информацией обращайтесь к менеджерам нашей компании.

Что требуется от заказчика для ввоза криптосодержащего оборудования из категории C3?

На ввозимое криптосодержащее оборудование требуется получить разовую лицензию Минпромторга России, выдаваемой на основании заключения Центра по лицензированию, сертификации и защите государственной тайны ФСБ России. В лицензии указывается каждое конкретное ввозимое оборудование в необходимом количестве.

Что означает K7, K8 и K9 в парт-номере ASA5500? Почему можно без проблем заказывать только K7 и K8?

На данный момент серии ASA 5500 существует два варианта поставки K8 и K9, а для серии ASA 5500-X три – K7, K8 и K9.

Символ "K7" означает, что на ASA загружено программное обеспечение NPE. Такое оборудование можно ввозить без дополнительных разрешений, так как оно попадает в категорию C2.

Символ "K8" означает, что на ASA загружено программное обеспечение, которое поддерживает алгоритмы шифрования с длиной ключа меньше 56 бит. Это так называемые слабые алгоритмы шифрования. Таким алгоритмом шифрования является алгоритм DES. Это справедливо как для алгоритмов шифрования пользовательского трафика, так и для алгоритмов шифрования трафика управления. Данное оборудование можно ввозить без дополнительных разрешений, так как оно попадает в категорию C2.

Символ "K9" означает, что на ASA загружено программное обеспечение с лицензией 3DES/AES, которое поддерживает стойкие алгоритмы шифрования (больше 56 бит) и для шифрования пользовательского трафика и для шифрования трафика управления. Такое оборудование попадает в категорию C3 и требует получения лицензии Минпромторга России, выдаваемой на основании заключения Центра по лицензированию, сертификации и защите государственной тайны ФСБ России.

Изменить K7 на K8 можно только загрузкой нового ПО (это два разных образа ПО). Для выполнения этой операции необходимо иметь действующую расширенную гарантию (Smartnet) или приобрести отдельно возможность разового обновления ПО (ASA-SW-UPGRADE=, ASA 5500 Series One-Time Software Upgrade for Non-SMARTnet).

Изменить K8 на K9 можно загрузив специализированную лицензию, так как K9 – это расширение функционала образа K8. Данную лицензию можно получить бесплатно на сайте компании Cisco.

Как может быть использовано оборудование Cisco совместно с другими производителями при выполнении функций шифрования?

Сам процесс шифрования можно перенести на другие устройства, то есть, маршрутизатор Cisco отправляет трафик на другое устройство, которое его шифрует и возвращает обратно на маршрутизатор. При этом подключение к сети Интернет, маршрутизацию трафика, создание GRE туннеля, поддержку DMVPN (без шифрации данных) осуществляем на оборудовании Cisco.

Существует следующие варианты построения таких решений:

- Маршрутизаторы Cisco ISR G2 или ISR4K совместно с блейд-серверами Cisco UCS-EN120S-M2, UCS-EN120E, UCS-EN140N-M2, на которых установлен виртуальный шлюз С-терра;

- Маршрутизаторы Cisco ISR4k совместно с программным модулем С-терра CSCO-STVM (более подробно, см вопрос вариант «Б»);

- Использование сторонних средств для шифрования, которые никак не интегрируются с оборудование Cisco. Например, С-терра Gate.

Какие варианты организации защищенного VPN соединения в центральном офисе на базе маршрутизатора Cisco существуют?

А. Получение лицензии Минпромторга России, выдаваемой на основании заключения Центра по лицензированию, сертификации и защите государственной тайны ФСБ России на ввоз оборудования категории С3. В этом случае приобретается любой маршрутизатор Cisco с функциями шифрования. Выбор маршрутизатора происходит, исходя из требуемой производительности.

Пример конфигурации:

| Парт-номер | Описание | Кол-во |

| ISR4321-SEC/K9 | Cisco ISR 4321 Sec bundle w/SEC license | 1 |

Б. Использование решения от компании C-терра.

Модуль NME-RVPN, также как и модуль МСМ-950 сняты с производства.

Актуальное решение - С-Терра CSCO-STVM. Это программный модуль, в виде виртуальной машины (OVA). Данный модуль устанавливается на маршрутизаторы серии ISR4000.

Данное решение обладает ФСТЭК и ФСБ сертификатами и обеспечивает шифрование по ГОСТу.

Для того, чтобы данный программный модуль можно было установить на маршрутизатор, необходим Cisco SSD-диск для маршрутизатора и RAM+FLASH не менее 8 ГБ.

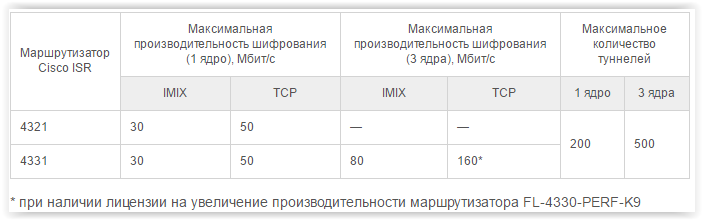

Производительность решения:

Пример конфигурации на базе ISR4321:

| Парт-номер | Описание | Кол-во |

| ISR4321/K9 | Cisco ISR 4321 (2GE,2NIM,4G FLASH,4G DRAM,IPB | 1 |

| MEM-4320-4GU8G | 4G to 8G DRAM Upgrade (Fixed 4G + additional 4G) for ISR4320 | 1 |

| MEM-FLSH-4U8G | 4G to 8G eUSB Flash Memory Upgrade for Cisco ISR 4300 | 1 |

| SSD-MSATA-200G | 200 GB, SATA Solid State Disk for Cisco ISR 4300 Series | 1 |

| STVM-С1-ST-КС1 | до 200 туннелей. Программный комплекс С-Терра Шлюз для маршрутизаторов Cisco 4321, 4331 с ограничением на 1 процессорное ядро | 1 |

В. Использование сторонних (не Cisco) средств для шифрования. При этом подключение к сети Интернет и маршрутизацию трафика осуществляем на оборудовании Cisco.

Внедрение такого варианта требует проработки сопряжения устройств разных производителей.

Требуется решение для подключения дополнительного офиса с поддержкой стойкой шифрации. Какие возможны варианты?

А. Получение лицензии Минпромторга России, выдаваемой на основании заключения Центра по лицензированию, сертификации и защите государственной тайны ФСБ России на ввоз оборудования категории С3. В этом случае приобретается любой маршрутизатор Cisco с функциями шифрования.

Выбор маршрутизатора происходит исходя из требуемой производительности, например ISR C1111-4P.

Помимо маршрутизатора Cisco, можно рассмотреть вариант приобретения межсетевого экрана Cisco FPR c ОС FTD или ASA. Во многих случаях решение Cisco FPR предоставляет весь необходимый функционал для подключения небольшого офиса к сети Интернет и организации защищённого соединения с ЦО.

Б. Покупка оборудования Cisco и отдельного решение для шифрования (например, С-терра).

Можно приобрести маршрутизатор Cisco ISR1111-4P с образом NPE и шлюз С-Терра Шлюз 100.

Другой вариант – ISR4321 + программный модуль С-терра CSCO-STVM (более подробно, см вопрос вариант «Б»).

Какие решения компании Cisco могут использоваться для защиты персональных данных в рамках ФЗ №152 и СТО БР ИББС?

На данный момент (апрель 2021) со стороны регулирующих органов нет обязательных требований по сертификации во ФСТЭК оборудования для защиты персональных данных в коммерческих организациях. В связи с этим весь спектр решений компании Cisco может быть использован для этой задачи. Наиболее распространёнными являются аппаратные межсетевые экраны Cisco FPR, маршрутизаторы Cisco ISR и Catalyst, коммутаторы Cisco Catalyst.

Если речь идёт про государственные организации, где требование сертификации во ФСТЭК является обязательным, также можно использовать продукцию компании Cisco. На многое оборудование Cisco были получены сертификаты соответствия требованиям безопасности ФСТЭК. В качестве средств криптографической защиты информации может быть использован виртуальный шлюз С-терра, запускаемый на базе модулей блейд-серверов Cisco UCS-EN120S-M2, UCS-EN120E, UCS-EN140N-M2 для маршрутизаторов ISR G2 (1900/2900/3900) и ISR4K (4300/4400). Решение соответствует требованиям к средствам криптографической защиты информации класса КС1.

Кроме того, для маршрутизаторов ISR4K (4300/4400) может быть использован программный модуль С-терра CSCO-STVM. Решение соответствует требованиям к средствам криптографической защиты информации класса КС1. Более подробно, см вопрос вариант «Б».

В случае предъявления высоких требований к производительности устройства шифрования может быть использовано VPN-решение компании «С-Терра» на базе Cisco UCS C-220 M4 (для моделей CSP VPN Gate 3000 и 7000) сертифицированное по классу КС1/КС2/КС3.

Можно ли использовать технологию DMVPN совместно с сертифицированными средствами криптозащиты информации (СКЗИ)?

Да, это возможно. В этом случае маршрутизатор, на котором может быть загружено программное обеспечение NPE, выполняет все функции DMVPN, кроме шифрования. Само шифрование может быть выполнено на стороннем СКЗИ, например, на программном модуле С-терра CSCO-STVM (для маршрутизаторов 4300/4400, более подробно, см вопрос вариант «Б»), на устройстве С-Терра Шлюз и пр. При этом никакая дополнительная лицензия на маршрутизатор (SEC, Appx или UC) не требуется.

С технической стороны настройка выглядит следующим образом. На маршрутизаторе настраивается DMVPN без функций шифрования. Т.е. команда «tunnel protection ipsec» на туннельном интерфейсе не вводится. Далее, например, используя обычную статическую маршрутизацию, GRE-трафик протокола DMVPN перенаправляется на внешнее средство СКЗИ, где оно шифруется и отправляется во внешнюю сеть. Так как внешние средства СКЗИ не обладают функционалом динамического построения VPN соединений, как это делает протокол DMVPN, на внешних СКЗИ потребуется прописать все возможные крипто-карты для работы hub-to-spoke и spoke-to-spoke туннелей. Протокол DMVPN позволяет отключить возможность установления spoke-to-spoke туннелей, что существенно снижает объём команд на внешнем СКЗИ.

Можно ли защитить мобильное устройство под управлением Apple iOS или Android, используя технологии Cisco?

Да, это возможно, используя программное обеспечение Cisco AnyConnect версии 3.0 и выше. Это программный VPN-клиент компании Cisco, использующий протокол SSL для защиты передаваемых данных и имеющий интеграцию с решением по защите Web-трафика Cisco ScanSafe. Большим достоинством данного решения является то, что фильтрация Web-трафика происходит «в облаке», а не на самом устройстве, что существенно экономит его вычислительные ресурсы. Также защита Web-трафика никак не зависит от того установлено или нет VPN-соединение. При этом непосредственно само решение Cisco AnyConnect позволит получить защищённое VPN-соединение до офиса компании.

Что такое Advanced Malware Protection (AMP)?

С приобретением SourceFire компания Cisco Systems получила доступ к новому функционалу обеспечения информационной безопасности – Advanced Malware Protection (AMP).

AMP – это платформа для борьбы с вредоносным кодом. Защита AMP может быть реализована в трёх точках:

- на конечном оборудовании – AMP for endpoint (SourceFire FireAMP);

- на устройствах контентной безопасности Cisco IronPort Email Security Appliance и Cisco IronPort Web Security Appliance – AMP for Content;

- на сетевом оборудовании – AMP For Networks.

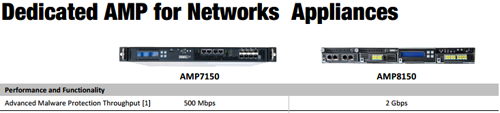

Последний вариант исполнения реализуется путём установки специализированного высокоскоростного шлюза для борьбы с вредоносным кодом. Данный шлюз может являться отдельным устройством или модулем для межсетевых экранов и систем предотвращения вторжений нового поколения. Модельный ряд устройств AMP For Networks представлен на рисунке ниже:

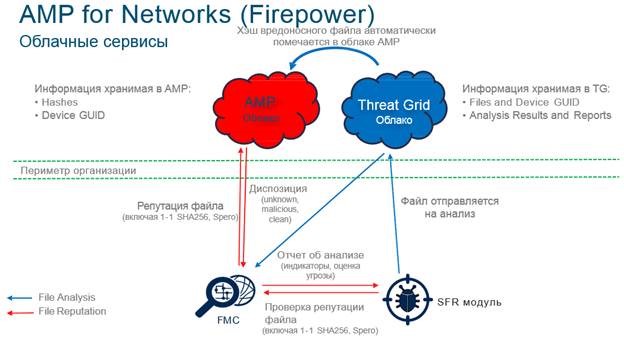

Основная задача AMP – проверка файла, пересылаемого через сетевое устройство и/или записываемого на конечное оборудование, на наличие вредоносного кода. С распространяемого в сети файла снимается хэш SHA-256 и отправляется на Firepower Management Center (FMC). Далее Firepower Management Center перенаправляет в облако AMP для определения его диспозиции (содержит вредоносный код или нет) по имеющейся базе данных сигнатур.

Если диспозиция файла не может быть установлена, файл перенаправляется в облачную песочницу, где осуществляется запуск файла в виртуально среде и анализ его поведения (генерируемый сетевой трафик, создаваемые процессы и т.д.). На основании результатов тестирования определяется уровень опасности данного файла.

Главной особенностью платформы AMP является возможность ретроспективного анализа, то есть обеспечение защиты не только до момента атаки или во время атаки, но и после её прохождения. Вредоносный код может проникнуть за периметр корпоративной сети по многим причинам: не появилась вовремя сигнатура новой угрозы, опасность не была обнаружена при запуске в песочнице, так как применялись техники отложенного запуска, вредоносный код был занесён на конечное устройство с флешки и т.д.). При использовании системы AMP можно отследить все пути распространения файла в сети, и, при появлении сигнатур, указывающих на вредоносность данного файла, заблокировать файл на сетевом уровне. Если используется FireAMP, вредоносный код может отслеживаться и быть заблокирован также и на уровне конечного оборудования.

За основу ответа были взяты материалы Казакова Дмитрия и Алексея Лукацкого - сотрудников компании Cisco.

На что заменить Microsoft ISA/TMG сервер?

На настоящий момент времени компания Microsoft завершила выпуск продукта MS ISA/TMG. Многие системные администраторы и инженеры задаются вопросом, какое решение можно использовать в замен снятого с выпуска продукта. Линейка межсетевых экранов Cisco FPR на базе ОС FTD может послужить прекрасной заменой ISA/TMG для небольших компаний. Для крупных компаний, требующих наличия высокопроизводительного прокси-сервера, для замены ISA/TMG подходит решение Web-шлюз Cisco WSA в комбинации с межсетевым экраном Cisco FPR на периметре корпоративной сети.

В чем отличие устройства безопасности Cisco ASA от маршрутизатора Cisco ISR? В каком случае лучше приобрести маршрутизатор, а в каком – межсетевой экран?

Выбор между маршрутизаторами Cisco ISR и устройствами безопасности Cisco ASA в некоторых ситуациях не так прост, как может показаться на первый взгляд. Если требования можно сформулировать так: требуется защитить выход в интернет для пользователей и предоставить удаленный доступ, чтобы сотрудники могли работать из любой точки, тогда можно рекомендовать Cisco ASA. Если же данное устройство должно быть установлено в филиале, тогда маршрутизатор может оказаться более выгодным и гибким решением, поскольку в нем можно совместить большее число сервисов. Если установка планируется в главном офисе компании на границе сети, тогда можно установив в одной сети оба устройства и разделить между ними сервисы: Cisco ASA использовать для МСЭ, фильтрация контента, IPS, VPN для удаленных пользователей, а маршрутизатор – для протоколов динамической маршрутизации (OSPF, EIGRP, BGP), CUBE, site-to-site IPSec, DMVPN и др. Подробнее.

Какая схема лицензирования устройств Cisco ASA серии 5500?

Устройства Cisco ASA являются наиболее распространённым программно-аппаратным решением, обеспечивающим функции межсетевого экранирования. Функционал устройств крайне широк, многие сервисы включаются посредством приобретения и активизации соответствующих лицензий. Схема лицензирования Cisco ASA достаточно сложная и включает в себя множество нюансов, поэтому рассмотрена в рамках отдельной статьи.

Можно ли подключить межсетевой экран ASA к двум или более интернет-провайдерам, используя статическую маршрутизацию?

Да, это возможно. МСЭ ASA поддерживают функцию мониторинга статических маршрутов посредством функции IP SLA. Поддержка IP SLA существует в базовом варианте программного обеспечения. Однако стоит заметить, что ASA 5505 без лицензии Security Plus поддерживает три виртуальных сети (VLAN), причем одна из них имеет существенное ограничение на входящий трафик. В связи с этим, для подключения ASA 5505 к двум или более интернет-провайдерам необходимо использовать лицензию Security Plus.

Почему не заработал ASDM на ASA?

Очень часто не удаётся подключиться по ASDM к ASA K8. Причина в том, что ASDM использует протокол SSL для передачи данных. В наиболее распространённых в настоящее время ОС Windows Vista и Windows 7 протокол SSL по умолчанию использует только строгие алгоритмы для шифрования данных - 3DES/AES. В ASA K8 поддержка таких алгоритмов заблокирована. Таким образом, чтобы получить возможность использовать ASDM для конфигурирования ASA необходимо либо заказывать изначально ASA K9, требующую получения разрешения на ввоз, либо открывать функционал 3DES/AES на ASA K8 (фактически, превращая её в К9).

При этом стоит отметить, на ASA даже с включённым шифрованием 3DES/AES во многих версиях программного обеспечения для протокола SSL по умолчанию включён только алгоритм шифрования DES. Необходимо провести настройку, вручную указать использование 3DES/AES для SSL.

Windows XP поддерживает алгоритм DES для SSL.

Можно ли использовать сервис Cisco AnyConnect SSL VPN на ASA K8?

Относительно сервиса Cisco AnyConnect ситуация абсолютно аналогична ситуации с ASDM. Cisco AnyConnect использует протокол SSL для формирования защищённого VPN соединения. ОС Windows Vista и Windows 7 для протокола SSL по умолчанию использует только строгие алгоритмы для шифрования данных 3DES/AES. Поэтому, для сервиса Cisco AnyConnect необходима поддержка 3DES/AES, следовательно, необходима ASA K9.

Для многих версий программного обеспечения ASA для протокола SSL по умолчанию включён только алгоритм шифрования DES. Необходимо провести настройку, вручную указать использование 3DES/AES для SSL.

Какие варианты VPN Remote Access предоставляет ASA 5500-X

МСЭ ASA 5500-Х является наиболее продвинутым с точки зрения функционала концентратором пользовательских VPN соединений (VPN Remote Access). Попробуем разобраться, как именно пользователь может удалённо подключиться к корпоративной сети, используя функционал МСЭ Cisco ASA. Подробнее.

Каковы особенности моделей Cisco ASA 5506-X, 5508-X и 5516-Х?

В апреле 2015 года компания Cisco анонсировала пять новых моделей Cisco ASA: 5506-X, 5506W-X, 5506H-X, 5508-X и 5516-X.

Отличительной особенностью всех указанных моделей является наличие встроенного SSD-диска. Это позволяет сразу запускать* FirePOWER Services или же образ Firepower Threat Defense (FTD), т.е. весь расширенный функционал – NGFW, NGIPS, URL-фильтрация, AMP и т.д. Сервисы FirePOWER могут быть настроены из встроенной консоли управления ASDM, а FTD через интерфейс Firepower Device Manager (FDM). Однако для выполнения некоторого функционала, в частности, для построении отчётов, требуется наличие внешней системы управления - Firepower Management Center (FMC). Особенности каждой модели представлены в таблице ниже:

| Cisco ASA 5506-X | Cisco ASA 5506W-X | Cisco ASA 5506H-X | Cisco ASA 5508-X | Cisco ASA 5516-X |

| Более производительная замена ASA 5505. Для новой модели 5506-Х, в отличие от 5505, отсутствуют лицензии на количество пользователей. | ASA 5506-X с интегрированной точкой доступа Cisco AP702i. | ASA 5506-X в защищенном исполнении для индустриальных и промышленных предприятий. Рабочие температуры -20 – 60 С, IP40. | Более производительная замена ASA 5512-X. | Более производительная замена 5512-X и 5515-Х. |

* Из-за ограничений в производительности ASA 5506 запуск сервисов FirePOWER или же FTD начиная с версии 6.3 на данной платформе невозможен.

Может ли ASA 5500-X использоваться как средство антивирусной защиты на периметре корпоративной сети?

Зависит от того, с каким типом вирусов хотим бороться. Если хотим бороться с вирусами типа «червь», то есть предотвращать распространение вирусного кода от инфицированной машины к незаражённым хостам, можно использовать ASA 5500-X с функционалом IPS. Система IPS также направлена на предотвращение других видов атак на корпоративную сеть, в том числе, на предотвращение DDOS атак.

Ранее МСЭ серии ASA5500-X предлагало два варианта IPS: традиционную систему Cisco IPS и Next Generation IPS (NG IPS), доступную в рамках функционала CX.

Начиная с августа 2014 года на межсетевых экранах ASA 5500-X стали доступны сервисы FirePOWER. Сервисы FirePOWER включают NG IPS от компании SourceFIRE, Application Visibility and Control (AVC), URL-фильтрацию и функционал Advanced Malware Protection (AMP). Функционал NG IPS от SourceFIRE является лучшим решением в области систем обнаружения и предотвращения вторжений на рынке ИБ по результатам рейтингового агентства Gartner, независимой лабораторией тестирования NSS Labs и других. Поэтому, на данный момент времени при необходимости запуска IPS на МСЭ Cisco ASA 5500-X, решение FirePOWER является предпочтительным. Более подробную информацию можно найти в вопросе «Как запустить сервисы FirePOWER на ASA 5500-X?».

IPS предполагает предотвращение вирусных атак типа «червь», то есть защищает от вирусов, проявляющих себя в сетевом взаимодействии, не даёт вирусному коду распространятся от зараженного устройства к другим компьютерам по корпоративной сети. Если же мы хотим бороться с проникновением вирусного кода на хосты за МСЭ из глобальной сети, например, в результате посещения вирусных сайтов, атак типа fishing, есть следующие варианты:

- Блокировка «подозрительных» URL посредством функционала Firepower. В рамках функциональности URL-фильтрации есть возможность блокировать доступ как по категориям сайтов, так и по значениям репутаций сайтов.

- Проверка файлов, пересылаемых через МСЭ ASA 5500-X на наличие вирусного кода, посредством функционала Firepower AMP. Более подробную информацию данному функционалу можно найти в вопросе «Что такое Advanced Malware Protection (AMP)?»

Для организации максимальной защиты корпоративной сети от внешних угроз средствами МСЭ Cisco ASA 5500-X рекомендуется использовать сервисы FirePOWER в максимальной возможной комплектации, а именно, NG IPS+URL-filtering+AMP.

В качестве альтернативного и более мощного решения для антивирусной защиты и зашиты от спама на периметре корпоративной сети рекомендуется ознакомиться с Web-шлюзом Cisco WSA (Web Security Appliance) и Email-шлюзом Cisco ESA (Email Security Appliance).

Какова схема лицензирования Cisco AnyConnect?

Схема лицензирования предусматривает четыре вида лицензий:

- Cisco AnyConnect Plus Subscription Licenses

- Cisco AnyConnect Plus Perpetual Licenses

- Cisco AnyConnect Apex Subscription Licenses

- Cisco AnyConnect VPN Only licenses

Тип лицензии определяется требуемой функциональностью решения при его внедрении.

Схема лицензирования удалённого доступа SSL VPN не привязана к устройствам VPN-концентраторам за исключением Cisco AnyConnect VPN Only. В качестве VPN-концентраторов могут выступать межсетевые экраны Cisco ASA, маршрутизаторы Cisco ISR G2 и Cisco ASR. Поддержка SSL VPN на маршрутизаторах сери ISR4K заявлена в будущих релизах операционных систем.

Лицензии вида Cisco AnyConnect VPN Only привязываются к конкретному серийному номеру устройства Cisco ASA.

Необходимо приобретать лицензии Cisco AnyConnect Plus/Apex на пользователей, а не на терминирующее VPN устройство. При приобретении лицензии Cisco AnyConnect Plus/Apex на определённое количество пользователей появляется возможность сгенерировать лицензионные ключи активации функционала удалённого доступа на неограниченное количество VPN-концентраторов.

Cisco AnyConnect Plus Subscription Licenses/Perpetual Licenses

Данный тип лицензий открывает возможность подключения удалённых сотрудников с помощью клиента Cisco AnyConnect. При этом, подключать можно как со стационарных, так и с мобильных устройств. Фактически AnyConnect Plus объединяет в себе функционал AnyConnect Essentials и AnyConnect Mobile.

Лицензия AnyConnect Plus может быть как в виде подписки на 1, 3 или 5 лет (AnyConnect Plus Subscription Licenses), так и в виде постоянной лицензии (AnyConnect Plus Perpetual Licenses). В последнем случае для обеспечения возможности скачивать новые версии клиента AnyConnect и обращаться в службу технической поддержки Cisco TAC требуется наличие сервисного контракта. Лицензии AnyConnect Plus необходимо заказывать на определённое количество пользователей. Под пользователем подразумевается реальный человек, который будет использовать сервис удалённого подключения. Минимальное количество пользователей – 25. Можно указать любое количество пользователей (26, 27, и 101 и т.д.).

Cisco AnyConnect Apex Subscription Licenses

Данный тип лицензий предоставляет все возможности, включённые в AnyConnect PLUS и открывает дополнительные возможности, а именно:

- подключение с помощью браузера (безклиентский доступ (Clientless Access)) к Cisco ASA;

- проверка устройств на соответствие политикам безопасности;

- криптография нового поколения (Suite B).

Данный тип лицензий подходит для замены SSL Premium, Advanced Endpoint Assessment, Premium Shared VPN Server & Premium Shared SSL VPN Participant.

Лицензия AnyConnect Apex может быть только в виде подписки на 1, 3 или 5 лет.

Лицензии AnyConnect Apex, также, как и AnyConnect Plus, необходимо заказывать на определённое количество пользователей.

Cisco AnyConnect VPN Only licenses

Данный тип лицензий открывает функциональность подключения по VPN:

- подключение по VPN с помощью клиента AnyConnect как для стационарных, так и для мобильных устройств;

- подключение с помощью браузера (безклиентский доступ (Clientless Access)) к Cisco ASA;

- проверка устройств на соответствие политикам безопасности, но только при подключении по VPN к Cisco ASA;

- криптография нового поколения (Suite B).

В отличие от AnyConnect Plus/Apex лицензий AnyConnect VPN-Only не предоставляет функциональность:

- Network Access Module (NAM) – сапликант 802.1Х;

- ISE Posture - проверка устройств на соответствие политикам безопасности в комплексе с решением Cisco ISE;

- Web Security Module – подключение к облаку ScanSafe для инспекции web-трафика.

Лицензии Cisco AnyConnect VPN-Only привязываются к конкретному устройству Cisco ASA по серийному номеру.

Лицензии Cisco AnyConnect VPN-Only в отличие от AnyConnect Plus/Apex приобретаются не на определённое количество пользователей, которые потенциально могут подключаться с помощью AnyConnect, а на количество одновременных сессий. Минимальное количество - 25 одновременных сессий, далее есть варианты 50, 100 и т.д.

Установка лицензионных ключей на сетевое оборудование

Как говорилось ранее, новая схема лицензирования удалённого доступа SSL VPN не привязана к устройствам VPN-концентраторам, кроме лицензий AnyConnect VPN-Only. Однако, для того, чтобы открыть функционал SSL-VPN шлюза на устройстве, в частности, на Cisco ASA, необходимо ввести лицензионный ключ.

При покупке лицензий AnyConnect Plus/Apex пользователю высылается так называемый multi-use Product Activation Key (PAK), т.е. PAK, который можно использовать много раз. С помощью данного PAK и сайта пользователь может сгенерировать лицензионные ключи на неограниченное количество устройств.

При покупке лицензий AnyConnect VPN-Only пользователю высылается Product Activation Key (PAK), который необходимо привязать к серийному номеру Cisco ASA на сайте.

Более подробную информацию по новой схеме лицензирования SSL VPN можно найти на сайте.

Каковы основные отличия Next Generation Firewall и Web-шлюза Cisco WSA (Web Security Appliance)?

В первую очередь отличие в области применения. NGFW - прежде всего межсетевой экран. Данное устройство можно использовать на периметре корпоративной сети, с помощью этого устройства можно организовать подключение к Интернет-провайдерам. Для многих компаний функционал и производительность современного NGFW позволяет обходиться без выделенного Web-шлюза.

Область применения Cisco WSA (Web Security Appliance) – корпоративный высокопроизводительный прокси сервер. Данное устройство не может быть использовано для подключения к Интернет-провайдерам, поэтому, должно использоваться только совместно с межсетевых экраном, в роли которого может выступать Cisco FPR, но без подписок на продвинутые сервисы (IPS, URL, AMP).

С точки зрения функционала выделим следующие основные отличия между WSA и NGWF:

- WSA является прокси-сервером и может кэшировать web-страницы, NGFW – не может.

- WSA умеет осуществлять антивирусные проверки (реактивная антивирусная защита) посредством IronPort Dynamic Vectoring and Streaming engine (DVS). Данный механизм использует платформы и сигнатуры антивирусов Sophos, McAfee и WebRoot для сканирования трафика на предмет наличия вредоносного кода. NGFW не может осуществлять активные антивирусные проверки.

- WSA предоставляет возможность защиты от утечки проприетарной информации. WSA имеет встроенные средства проверки исходящего трафика на наличие корпоративных данных (размер выгружаемого файла, MIME-тип файла, имя файла или шаблон имён файлов). Кроме того, WSA может быть интегрирована с DLP-системами (Data Loss Prevention) сторонних производителей. NGFW не предоставляет таковой возможности.

- WSA предоставляет сервис Layer-4 Traffic Monitor (L4TM). Данный сервис позволяет:

- просматривать TCP/UDP трафик на всех портах;

- блокировать сессии с известными сайтами, содержащими вредоносный код;

- блокировать попытки вирусного кода обойти порт 80 (а, следовательно, обойти корпоративный проки-серврер);

- блокировать попытки заражённых устройств устанавливать сессии управления с внешними компонентами Bot-сетей (блокировка malware phoning home activity);

- WSA предлагает более гибкие возможности по фильтрации скачиваемых или выгружаемых файлов (процесс upload/download).

Как устройства IronPort обеспечивают высокую доступность?

Cisco WSA

Cisco WSA не объединяются в кластер. Однако, для обеспечения высокой доступности сервисов устройства могут объединяться в отказоустойчивые группы. Для этого используется протокол CARP - Common Address Redundancy Protocol. Данный протокол обеспечивает единый IP-адрес для сервисов, предоставляемых устройствами Cisco WSA, входящими в отказоустойчивую группу. Благодаря этому отказ устройства Cisco WSA в отказоустойчивой группе проходит прозрачно для клиентов.

Для создания отказоустойчивой группы не требуется дополнительного программного, аппаратного обеспечения или приобретение дополнительных лицензий.

В отказоустойчивую группу можно объединять виртуальные и физические устройства Cisco WSA. Конфигурации устройств в отказоустойчивой группе не реплицируются автоматически. Целостность конфигураций необходимо обеспечивать вручную.

Cisco ESA

Cisco ESA могут быть объединены в кластер. Но для Cisco ESA кластер не является средством обеспечения высокой доступности. Устройства Cisco ESA не обладают средствами мониторинга состояний «соседа».

Кластер для Cisco ESA является средством централизованного конфигурирования нескольких устройств. Кластер – это набор устройств Cisco ESA с общей конфигурацией. В пределах кластера устройства разделяются на группы. В кластере всегда существует как минимум одна группа. Каждое устройство может принадлежать только единственной группе. Соответственно, конфигурация устройств может быть разделена и детализирована на трёх уровнях: на уровне кластера, группы и конкретного устройства Cisco ESA.

Для создания кластера не требуется дополнительного программного, аппаратного обеспечения или приобретение дополнительных лицензий.

В кластер можно объединять виртуальные и физические устройства Cisco ESA. При этом нужно не забыть тонкость с настройкой антиспам и антивирус обновлений.

Обеспечение отказоустойчивости для входящих Email может быть достигнуто путём создания нескольких A-записей с разными приоритетами в MX-записи компании, указывающие на разные устройства Cisco ESA.

Какие решения Next-Generation Firewall (NGFW) предлагает компания Cisco?

NGFW (Next-Generation Firewall) – межсетевой экран (МСЭ), который обеспечивает глубокую инспекцию пакетов, предотвращение вторжений (IPS), и проверку трафика на уровне приложений. Большинство NGFW также поддерживают фильтрацию веб-сайтов, антивирусную проверку, проверку зашифрованного трафика TLS/SSL, интеграцию со сторонними системами управления идентификацией (LDAP, RADIUS и Active Directory).

В портфолио компании Cisco присутствует четыре решения с функциональностью NGFW:

- Cisco ASA с сервисами FirePOWER;

- Firewall Treat Defense (FTD);

- Управляемые из облака устройства Meraki MX серии, на текущий момент (декабрь 2020) решение в России не продаётся;

- Программно-определяемое решение SD-WAN.

Первые три решения относятся к устройствам Cisco Secure Firewall. SD-WAN – программно-определяемая WAN сеть c интегрированными функциями безопасности.

Рассмотрим первые два решения. Они оба обеспечивают идентичный функционал. Отличие заключается в архитектуре решения.

Cisco ASA с сервисами FirePOWER – это классический МСЭ под управлением операционной системы ASA OS с сервисами FirePOWER, запущенными в виде виртуальной машины. В этом решении отдельно настраивается функционал Cisco ASA и отдельно Firepower. В случае FTD, мы имеем одну операционную систему, которая выполняет всю функциональность решения. Варианты ОС и интерфейсы управления. Рекомендованным вариантов развертывания NGFW является вариант FTD.

Каждое из этих решений состоит из следующих компонентов:

- Аппаратная или виртуальная* платформа. В качестве современной аппаратной платформы могут быть модели Cisco ASA 5508 и выше, Cisco Firepower 1000/2100/3100/4000/9000.

- Подписки на функционал: IPS, фильтрацию веб-сайтов, антивирусная проверка. Подписки могут быть на 1/3/5 лет.

- Опционально - система управления Firewall Management Center (FMC) в виде виртуальной или аппаратной платформы. Для обеспечения полной функциональности решения, FMC является обязательным компонентом.

- Опционально – агент для интеграции с MS Active Directory: Cisco UserAgent (последняя поддерживаемая версия FTD - 6.6) или Cisco ISE/ISE-PIC.

* только для решения FTD.

Внедрение решения NGFW требует проработки для получения максимальной эффективности при его работе.

Какие преимущества даёт запуск функций NGFW на Cisco Secure Firewall?

Преимущества NGFW по сравнению с классическими межсетевыми экранами:

- Надёжная система предотвращения вторжений нового поколения (NG IPS). Обеспечивает максимальный уровень защиты внутренних ресурсов компании от атак «из вне».

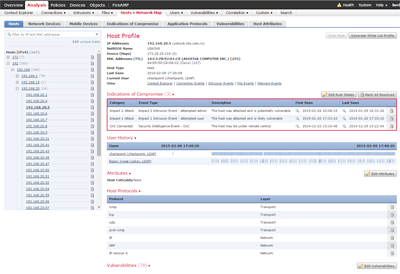

- Полное видение сети. Технология Network visibility позволяет получать максимально полную информацию об устройствах, участвующих в сетевом взаимодействии. К такой информации относится версия операционной системы устройства, версия программного агента, участвующего в сетевом взаимодействии (браузер, клиент Skype и т.д.), пользователи, работающие на данном устройстве, вероятные уязвимости с точки зрения сетевой безопасности и многие другие параметры. Пример отображения параметров конечного оборудования представлен на рисунке ниже:

- Распознавание файлов различных типов и проверка файлов на наличии вредоносного кода. Устройство способно распознавать более сотни различных типов файлов (mp3, mp4, bmp, rar, pdf и т.д.). Кроме того, технология Advanced Malware Protection (AMP) позволяет проверять скачиваемые/выгружаемые файлы на наличие вредоносного кода.

- Ретроспективный анализ. Обеспечивается реакция системы не только до момента атаки или во время атаки, но и после её прохождения. Реакция системы после проведения атаки крайне важна для поддержания необходимого уровня безопасности. Ведь вредоносный код может попасть на конечное оборудование не только через сеть, но и простым подключением зараженного носителя. При таком прохождении атаки Firepower безусловно не может заблокировать вредоносный код на конечном оборудовании. Однако, если занесённый вирус проявит себя в сетевом взаимодействии, например, пытаясь распространиться на другие устройства, Firepower вычислит вирус, проследит заражённый код и пути его распространения по сети.

- Межсетевой экран нового поколения. Позволяет настраивать гибкие политики доступа. Возможна настройка фильтрации по Интернет-приложениям, URL и категориям URL, репутации сайтов.

- Интеграция с Active Directory. Политики доступа могут быть применены к конкретным пользователям или группам пользователей AD вне зависимости от клиентского устройства, с которого осуществляется сетевое взаимодействие.

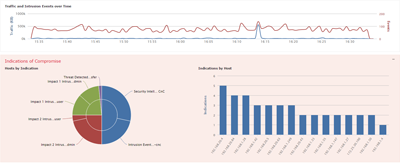

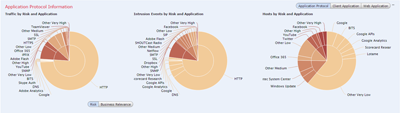

- Широчайшие возможности мониторинга, создания гибких отчётов. Пример предлагаемых отчётов представлен на рисунке ниже:

- Гибкие возможности интеграции в сетевую инфраструктуру. В виде физического или виртуального устройства. Различные режимы работы: NGFW в режиме L3, NGFW в прозрачном режиме (transparent), NGIPS в inline-режиме или пассивном.

Какие варианты операционных систем используются в решениях Cisco Secure Firewall?

Решения Cisco ASA5500-X и новейшие решения Cisco Firepower (FPR) серии 1000/2100/3100/4000/9000 входят в нишу сразу двух классов устройств: межсетевой экран нового поколения (NGFW) и система предотвращения вторжений нового поколения (NGIPS).

Существует несколько вариантов программного обеспечения, которые могут быть запущены на различных платформах Cisco Secure Firewall:

- ASA OS – классическая операционная система ASA*.

- FirePOWER Services on ASA – программный модуль FirePOWER для Cisco ASA.

- FirePOWER NGIPS – классическая операционная система IPS-сенсора FirePOWER.

- Firewall Treat Defence (FTD) – консолидированная операционная система включающая в себя как функциональность ASA, так и модуля FirePOWER для Cisco ASA.

Устройства и соответствующие им варианты программного обеспечения удобно представить в табличном виде:

| Cisco ASA5500-X | Cisco ASA5585 | Cisco Firepower серии 1000/2100/3100/4000/9000 | Cisco FirePOWER серии 7000 и 8000 | |

| ASA OS | + | + | + | - |

| FirePOWER Services on ASA | + | + | - | - |

| FirePOWER NGIPS | - | - | - | + |

| Firewall Treat Defence (FTD) | + | - | + | - |

Замечание: Cisco Firepower серии 1000/2100/3100/4000/9000 используют операционную систему Cisco Firepower eXtensible Operating System (FXOS) как оркестратор и для низкоуровневого управления шасси. ASA OS или FTD являются гостевыми операционными системами относительно FXOS.

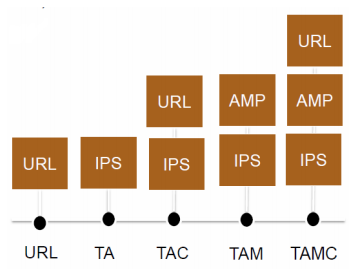

Что такое Firewall Threat Defense (FTD)?

Firewall Threat Defense (FTD) – образ программного обеспечения для Cisco ASA 5500-X и устройств Firepower (FPR) 1000/3100/2100/4000/9000. FTD включает в себя функционал классического ПО Cisco ASA и ПО Firepower, тем самым являясь полноценным NGFW. Управление системой происходит через выделенное решение - Firewall Management Center (FMC).

Помимо доступа через FMC, на FTD можно попасть и через CLI по SSH. В CLI отсутствует возможность по настройке устройства, но присутствуют команды для мониторинга и траблшутинга. Большинство стандартных команд из категории show ничем не отличаются от таких же команд для «полноценных» ASAv/ASA. Есть команды capture, packet-tracer, debug, test и т.п.

Ещё одним вариантом управления FTD является «on-board» система Firepower Device Manger. Это легковесная система управления, встроенная в образ FTD. Обеспечивает базовые настройки устройства и предлагаем необходимый минимум для запуска устройства в небольшом офисе/филиале.

FTD так же доступен в виде виртуальной машины – vFTD.

Лицензирование FTD, в любых исполнениях, выполняется по новой схеме – Cisco Smart Software Licensing.

Для лицензирования функций NGFW для FTD выполняется в форме подписок на 1/3/5 лет. Доступны подписки на функционал Treat, Malware и URL Filtering:

| Threat | Система предотвращения вторжений (NGIPS), файловый контроль (разрешение/запрет на передачу файлов) |

| Malware | Борьба с вредоносным кодом и угрозами нулевого дня (файловая проверка) |

| URL Filtering | URL-фильтрация по репутации и категориям сайтов |

Кроме подписки и само устройства приобретаются различные опции:

- система управления FMC (в виде виртуальной машины или физического аплайнса),

- система для интеграции* с MS Active Directory: Cisco ISE или ISE-PIC,

- лицензии на Anyconnect (VPN доступ для пользователей).

Какие варианты систем управления могут быть использованы для решений Cisco ASA и Cisco Firepower?

Доступные варианты управления МСЭ Cisco определяются типом ОС, установленной на этих устройствах.

Существуют следующие варианты управления:

- ASA CLI – классическая командная строка для ASA OS.

- ASDM – графический интерфейс для управления ASA OS и частично сервисами FirePOWER, запущенными на Cisco ASA.

- FMC (Cisco Secure Firewall Management Center, ранее Firewall Management Center) – отдельно стоящая система управления (виртуальная машина или аппаратный аплайнс) решениями Firepower, включая FTD OS, NGIPS и пр.

- FDM (Firepower Device Manager) – легковесная система управления, которая работает «из коробки», то есть по умолчанию; встроена в образ FTD.

Некоторые системы управления для некоторых вариантов программного обеспечения предоставляют ограниченные возможности настройки. Например, для ASA с сервисами FirePOWER с помощью ASDM можно настраивать полный функционал ASA, но ограниченный функционал Firepower (подробнее).

| ASA CLI | ASDM | FMC | FDM | |

| Cisco ASA5500-X + FirePOWER Services | Только ASA OS |

ASA OS и FirePOWER Services |

Только FirePOWER Services | - |

| Cisco ASA5500-X FTD image | - | - | Да | Да |

| Cisco Firepower серии 1000/2100/3100/4000/9000 ASA image | Да | Да | - | - |

| Cisco Firepower серии 1000/2100/3100/4000/9000 FTD image | - | - | Да | Да |

В чём отличие между Firepower Device Management (FDM) и Firewall Management Center (FMC)?

Оба решения используются для управления решением FTD (Firewall Threat Defense). Ниже представлена информация о доступной функциональности решения FTD при управлении через FDM и FMC.

| FDM | FMC | |

| Стоимость | Бесплатно, встроен в FTD | Приобретается отдельно |

| Количество управляемых FTD | Один | Один и более |

| Интерфейс | Максимально интуитивно понятный | Интуитивно понятный |

| DHCP, NAT, Site to Site VPN, Remote Access VPN | Да | Да |

| QoS (ограничение скорости) | Нет | Да |

| Интеграция с AD | Да | Да |

| Дешифрация SSL | Да | Да |

| Фильтрация на основе L3/L4 заголовков, приложений, URL, пользователей/групп AD | Да | Да |

| NG IPS | Базовый, выбор профиля | Расширенный, настройка сигнатур на основе типа трафика |

| Network discovery (обнаружение и анализ хостов в сети) | Нет | Да |

| Расширенный инструментарий анализа инцидентов (хранение пакетов, файлов, быстрый доступ к различным внешним базам и пр.) | Нет | Да |

| Отчёты | Нет | Да |

| Корреляция событий | Нет | Да |

| Интеграция со сторонними решениями (ISE и пр.) | Нет | Да |

Что такое Cisco Firepower 1000/2100/3100/4000/9000?

Данные устройства представляют собой новую платформу Cisco Firepower (FPR), которая пришла на замену популярным межсетевым экранам Cisco ASA. Они относятся к классу межсетевых экранов нового поколения (NGFW). Помимо современной OC FTD, на эти устройства может быть установлена также классическая ОС ASA.

Основные особенности данного класса устройств:

- фильтрация по Интернет-приложениям (более 4000 приложений),

- фильтрация по URL и категориям URL (более 80 категорий),

- фильтрация по IP, DNS, репутация сайтов,

- система предотвращения вторжений нового поколения (NG IPS),

- проверка файлов на наличии вредоносного кода (Cisco AMP),

- построение защищённых VPN туннелей: site-to-site (IKEv1 и IKEv2), remote-access (Anyconnect),

- работа в отказоустойчивом режиме (active/standby, active/active) и кластеризация*,

- централизованное управление,

- глубокий мониторинг и создание гибких отчётов,

- операционная система: Firewall Threat Defense (FTD) или Cisco Adaptive Security Appliance (ASA) OS,

- защита от DDoS*,

* только для линеек 4000/9000

Богатая функциональность налагает определённые требования на проработку решения при его внедрении для получения максимальной эффективности.

Модель |

NGFW (1024B) | NGIPS (1024B) |

IPSec VPN |

Интерфейсы |

|---|---|---|---|---|

| 1010 | 890 Мбит/с | 900 Мбит/с | 400 Мбит/с | 8 x RJ45* |

| 1120 | 2.3 Гбит/с | 2.6 Гбит/с | 1.2 Гбит/с | 8 x RJ45, 4 x SFP |

| 1140 | 3.3 Гбит/с | 3.5 Гбит/с | 1.4 Гбит/с | 8 x RJ45, 4 x SFP |

| 1150 | 5.3 Гбит/с | 6.1 Гбит/с | 2.4 Гбит/с | 8 x RJ-45, 2 x SFP, 2 x SFP+ |

| 2110 | 2.6 Гбит/с | 2.6 Гбит/с | 950 Мбит/с | 12 x RJ45, 4 x SFP |

| 2120 | 3.4 Гбит/с | 3.5 Гбит/с | 1.2 Гбит/с | 12 x RJ45, 4 x SFP |

| 2130 | 5.4 Гбит/с | 5.4 Гбит/с | 1.9 Гбит/с | 12 x RJ45, 4 x SFP+, 1 x NM-модуль |

| 2140 | 10.4 Гбит/с | 10.5 Гбит/с | 3.6 Гбит/с | 12 x RJ45, 4 x SFP+, 1 x NM-модуль |

| 3105 | 10 Гбит/с | 10 Гбит/с | 5.5 Гбит/с | 8 x RJ45, 8 x 1/10G SFP+, опц. 10G SFP+ |

| 3110 | 17 Гбит/с | 17 Гбит/с | 8 Гбит/с | 8 x RJ45, 8 x 1/10G SFP+, опц. 10G SFP+ |

| 3120 | 21 Гбит/с | 21 Гбит/с | 10 Гбит/с | 8 x RJ45, 8 x 1/10G SFP+, опц. 10G SFP+ |

| 3130 | 38 Гбит/с | 38 Гбит/с | 17.8 Гбит/с | 8 x RJ45, 8 x 1/10/25G SFP+, 1 x NM-модуль |

| 3140 | 45 Гбит/с | 45 Гбит/с | 22.4 Гбит/с | 8 x RJ45, 8 x 1/10/25G SFP+, 1 x NM-модуль |

| 4110 | 16.5 Гбит/с | 16.5 Гбит/с | 8 Гбит/с | 8 x SFP+, 2 x NM-модуль |

| 4112 | 19 Гбит/с | 19 Гбит/с | 8.5 Гбит/с | 8 x SFP+, 2 x NM-модуль |

| 4115 | 33 Гбит/с | 33 Гбит/с | 12.5 Гбит/с | 8 x SFP+, 2 x NM-модуль |

| 4125 | 45 Гбит/с | 45 Гбит/с | 19 Гбит/с | 8 x SFP+, 2 x NM-модуль |

| 4145 | 53 Гбит/с | 55 Гбит/с | 24 Гбит/с | 8 x SFP+, 2 x NM-модуль |

| 4215 | 71 Гбит/с | 71 Гбит/с | 51 Гбит/с | 8 x SFP+, 2 x NM-модуль |

| 4225 | 90 Гбит/с | 90 Гбит/с | 86 Гбит/с | 8 x SFP+, 2 x NM-модуль |

| 4245 | 149 Гбит/с | 147 Гбит/с | 148 Гбит/с | 8 x SFP+, 2 x NM-модуль |

| 9300 | до 190 Гбит/с | до 190 Гбит/с | до 110 Гбит/с | шасси: до 24 x SFP+, до 8 x QSFP+, до 8 x QSFP28+ |

* RJ45 - 10/100/1000Base-T

Cisco Firepower или ASA?

Компания Cisco начала продажи устройства Firepower 1000. Это самая младшая линейка относительно нового класса устройств Firepower (FPR).

Данные устройства примечательны очень хорошей производительностью. Как мы помним, сервисы Firepower/FTD можно запустить на аппаратной платформе Cisco ASA начиная с ASA 5508. И если сравнить платформы Cisco ASA c FPR 1000, новые устройства получаются намного интереснее, особенно FPR 1010.

| Устройство | Производительность NGFW и NGIPS | Цена устройства с подпиской TMC* на 3 года** | Стоимость 1 Мбит/с |

|---|---|---|---|

| FPR 1010 | 650 Мбит/с | 3 176.40 | 4,88 |

| FPR 1120 | 1.5 Гбит/с | 11 932.50 | 7,95 |

| ASA 5508 | 250 Мбит/с | 9 709.40 | 38,8 |

| ASA 5516 | 450 Мбит/с | 16 193.60 | 36 |

** цена GPL, актуальная на сентябрь 2019 года.

Начиная с версии FTD 6.5/ASA 9.13.1 на всех устройствах FPR (1000/2100/4000/9000) можно запустить как образ FTD, так и ASA OS (классический МСЭ). Поэтому, даже если не планируется использовать Cisco FTD, можно установить образ ASA OS и получить на базе решений FPR (1000/2100/4000/9000) привычный классический МСЭ с очень хорошей производительностью.

По производительности линейка устройств Cisco Firepower полностью закрывает линейку устройств Cisco ASA.

Firepower Management Center 6.X. Что нового?

Firepower Management Center (FMC, предыдущие названия Defence Center, FireSIGHT) – система управления решениями Firepower (сервисы FirePOWER, FTD).

Firepower Management Center 6.2

Версия FMC 6.2 стала доступна в начале 2017 года.

Среди наиболее заметных нововведений:

- Поддержка TS Agent. Это агент для терминальных серверов, который поможет с аутентификацией пользователей. Подробнее можно почитать в нашем блоге на хабре.

Другие важные доработки касаются в основном Firepower Threat Defence (FTD - что это такое?):

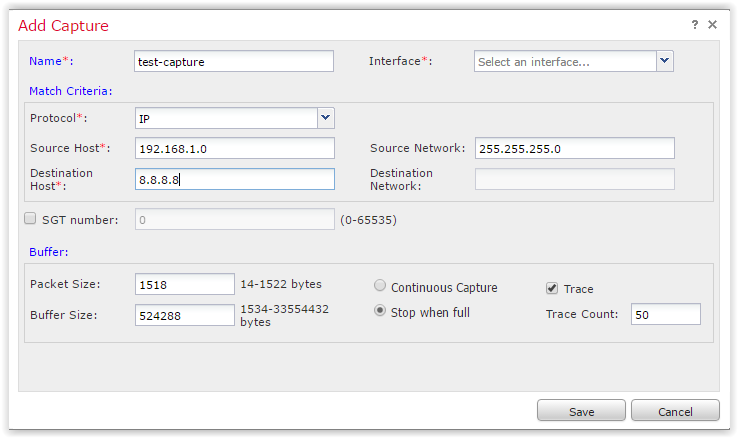

- Поддержка удобнейших инструментов Cisco ASA – Packet Tracer и Packet Capture. Packet Tracer запускает прохождение виртуального пакета с задаваемыми характеристиками через FTD. Позволяет проверять корректность настроек: будет ли пакет пропущен или отброшен, если отброшен, то каким правилом, какой выходной интерфейс будет выбран, какое правило NAT отработает и т.д.

Packet Capture позволяет захватывать определяемые шаблоны трафика. Крайне удобно в процессе отладки. Например, можно понять, блокируются ли пакеты нашим устройством, или они даже не доходят до него.

-

Integrated Routing and Bridging (IRB). Теперь можно объединить физические L3 интерфейсы в bridge-группу. То есть, интерфейсы будут делать L2-switching и могут быть помещены в один vlan. Это крайне полезно в первую очередь для ASA5506, у которой 8 физических L3-инетфейсов. Теперь при установке ASA5506 в мини-офисе нет необходимости докупать дополнительный коммутатор.

-

Site-to-Site VPN. Поддержка Site-to-Site IPsec была внедрена уже в версии 6.1. Но в той версии VPN можно было настроить только между двумя ASA (с софтом FTD или с обычным софтом). VPN между ASA и маршрутизатором не поддерживался. Авторизация VPN точек поддерживалась только по PSK. В версии 6.2 добавили аутентификацию по сертификатам, вместе с этим стал работать IPsec c маршрутизаторами.

-

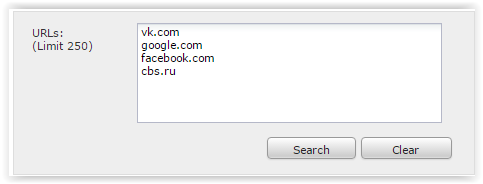

URL Lookups. Часто встаёт вопрос, где посмотреть, будет ли знать Firepower категорию и репутацию того или иного сайта. Ранее, для этого необходимо было вручную проверять каждый URL через сайт brightcloud. Теперь это можно сделать непосредственно через FMC сразу для нескольких URL:

- FlexConfig. Позволяет деплоить с помощью FMC некоторые шаблоны CLI-команд ASA. FlexConfig помогает, если на ASA с софтом FTD нужно использовать функциональность, который пока не возможно настроить через FMC. Например:

- Routing (EIGRP, PBR, and IS-IS);

- Netflow (NSEL) export;

- WCCP;

- И т.д.

- Remote Access VPN (с версии 6.2.3). Появилась возможность использовать Cisco AnyConnect для удалённого подключения через протокол SSL или IPsec IKEv2.

Firepower Management Center 6.3

Версия FMC 6.3 стала доступна в декабре 2018 года.

Наиболее заметные нововведения:

- Новая Specific лицензия: позволяет использовать FMC в изолированных сетях. До этого было только два способа использовать smart-лицензии: разрешить FMC доступ в интернет для связи с Cisco Smart Software Manager или настроить связь через специализированный прокси (Satellite License) внутри сети. Теперь же можно установить лицензию на определенный период времени без необходимости доступа куда-либо.

- FTD устройства теперь поддерживают аппаратное ускорение SSL для платформ Firepower 2100, 4000, 9300.

- FTD поддерживает двухфакторную аутентификацию для пользователей Anyconnect. Второй фактор: токены RSA или DUO-пароли передаются на мобильное устройство.

Firepower Management Center 6.4

Версия FMC 6.4 стала доступна в апреле 2019 года.

Наиболее заметные нововведения:

- FMCv может быть развернут на Microsoft Azure.

- Site-to-site VPN:

- Можно настроить VPN-соединения между площадками, использующими динамический IP-адрес.

- Стали доступны для использования динамические крипто карты для топологий point-to-point, hub-and-spoke.

- Можно настроить VPN-подключение с использованием сертификатов вместо общего ключа.

- Cisco Threat Response (CTR) можно интегрировать с FTD. Это позволит коррелировать данные о событиях в Firepower с данными из других источников для единого представления угроз в сети.

- Диспетчер объектов (Object Manager) теперь позволяет просматривать политики, параметры и другие объекты, в которых используется существующий объект network, port, VLAN или URL, что значительно упрощает администрирование.

FirePOWER Management Center 6.5

Версия FMC 6.5 стала доступна в сентябре 2019 года.

Наиболее заметные нововведения:

- Поддержка VMware vSphere/ESXi 6.7.

- FMCv поддерживает подключение до 250 сенсоров.

- Возможность установить ASA OS вместо FTD на новый модельный ряд FPR1010/1120/1140/1150.

- Firepower 1010:

- Режим работы внутренних портов: восьми портовый коммутатор или восемь маршрутизируемых портов.

- Поддержка PoE+ на двух портах.

- Фильтрация тегов ISE SGT как по источнику, так и по назначению в ACP.

- Новая версия Firepower User Agent 2.5, которая может интегрироваться с FMC 6.4 и 6.5.

- Можно использовать бэкап для переноса конфигурации FMC, даже если они не одной модели. Переход можно осуществить только с младших моделей к старшим, но не наоборот.

- Расширенные возможности командной строки FTD. Получения статистики о количестве обработанных пакетов Prefilter политикой, Snort процессом и т.д.

Firepower Management Center 6.6

Версия FMC 6.6 стала доступна в апреле 2020 года.

Наиболее заметные нововведения:

- Поддержка Multi-Instance Clustering для платформ FPR 4000 и 9300.

- Поддержка VRF и VRF-lite (кроме платформы FPR 1010).

- Возможность использовать резервный пир для Site-to-Site VPN (IKEv1 и IKEv2).

- Поддержка DTLS 1.2 для Remote-access VPN.

- Работа ACL в соответствии с определённым временем (time-based ACL и prefilter).

- Версия VDB больше не влияет на восстановление FMC из бекапа.

- Тема интерфейса Light theme теперь стала по умолчанию.

Firepower Management Center 6.7

Версия FMC 6.7 стала доступна в ноябре 2020 года.

Наиболее заметные нововведения в плане настройки и администрирования:

- Возможность управления FTD через Data интерфейс - особенно важно для удаленных офисов, таким образом для управления не требуется отдельный адрес или отдельное устройство для маршрутизации трафика от Management интерфейса FTD до FMC в центральном офисе.

- Возможность простой смены адреса FMC со стороны сенсора.

- Фильтр по подсетям для получаемых ISE обновлений на оконечных МСЭ. Функция позволяет ограничить получаемые данные о пользователях конкретным МСЭ от FMC (которые тот получает от ISE) лишь обслуживаемыми данным МСЭ подсетями. Это предотвращает переполнение памяти на слабых МСЭ, как правило стоящих в регионах информацией об аутентификации.

- Хранение больших объемов данных событий вне FMC используя Cisco StealthWatch (используя приложение Security Analytics and Logging).

- Возможность отмены неудачного обновления ПО и откат на прошлую версию.

- Виртуальный FMC (FMCv и FMC300v) теперь поддерживают HA.

- Поиск и фильтрация по политикам NAT.

- Массовый импорт объектов (network, port, URL, VLAN) из CSV файла.

- Мониторинг состояния устройств и загрузки Памяти/CPU/Диска/Соединений в реальном времени.

- Новая темная (Dusk) тема интерфейса.

Наиболее заметные нововведения в плане функциональности:

- Для AnyConnect VPN появилась возможность развертывания модулей и профилей к ним.

- LDAP Attribute Map авторизация для интеграции с LDAP и Active Directory для RA VPN.

- Static-VTI и маршрутизируемый Site-to-Site VPN. Маршрутизация в туннель выполняется либо статическим маршрутом либо BGP.

- Динамический RRI (Reverse Route Injection) для site-to-site VPN.

- Фильтрация URL и определение приложений для TLS 1.3 БЕЗ РАСШИФРОВКИ коммуникаций, используя информацию из сертификата сервера.

- (Beta) DNS Filtering функция предварительного получения репутации и категории запрашиваемого домена. DNS фильтрация использует те же категории что настроены в политике URL фильтрации:

- Улучшает результаты URL фильтрации;

- Не требует для своей работы расшифровки трафика.

- Последовательность доменов аутентификации. Теперь можно проводить аутентификацию пользователей из разных доменов в одной подсети.

Firewall Management Center 7.X. Что нового?

Firewall Management Center (FMC, предыдущие названия Firepower Management Center) – система управления решениями Firepower (сервисы FirePOWER, FTD).

Firewall Management Center 7.0

Версия FMC 7.0 стала доступна в сентябре 2021.

Наиболее заметные нововведения:

- Поддержка VMware vSphere/VMware ESXi 7.0

- Новые виртуальные среды для FMCv и FTDv:

- Cisco HyperFlex

- Nutanix Enterprise Cloud

- OpenStack

- Универсальный просмотрщик событий

- Поддержка Dynamic objects

- Новый движок Snort 3

- Кросс-доменное доверие для AD

- Резервный VTI для site-to-site VPN

- Балансировки нагрузки для Remote Access VPN

- Локальная аутентификация для RA VPN

- Поддержка Dynamic access policies для RA VPN

- Атрибуты для AnyConnect

- Визард обновления и возможность обновления нескольких устройств за раз

Изменения в плане лицензирования:

- FTDv performance tiered Smart Licensing, лицензирование на основании производительности (в виде подписок).

Firewall Management Center 7.1

Наиболее заметные нововведения:

- Поддержка Secure Firewall 3100

- Firepower Recommendations для Snort3

- Улучшение процедуры обновления

- Импорт/экспорт конфигурации устройства

- Поддержка FQDN в Manual NAT

- VPN filters

Firewall Management Center 7.2

Наиболее заметные нововведения:

- Route Based (VTI) with hub and spoke topology

- Настройка VXLAN и EIGRP через FMC

Firewall Management Center 7.3

Наиболее заметные нововведения:

- Loopback для VTI

- RA VPN c TLC 1.3

- Dynamic VTIs with site-to-site VPN

- OSPF и EIGRP поверх VTI

Cisco Secure Firewall Management Center 7.4

Наиболее заметные нововведения:

- Loopback-интерфейсы для BGP и трафика управления (management traffic)

- SD-WAN PBR на базе performance metrics (RTT, jitter, packet-lost и MOS)

- Dynamic VTI для route-based site-to-site VPN

- Кластер из 16 нод на базе FTDv под VMware и KVM

- Схема лицензирования PLRv3

Как решение Firepower взаимодействует с облачными сервисами Cisco (Облако AMP, Threat Grid, URL)?

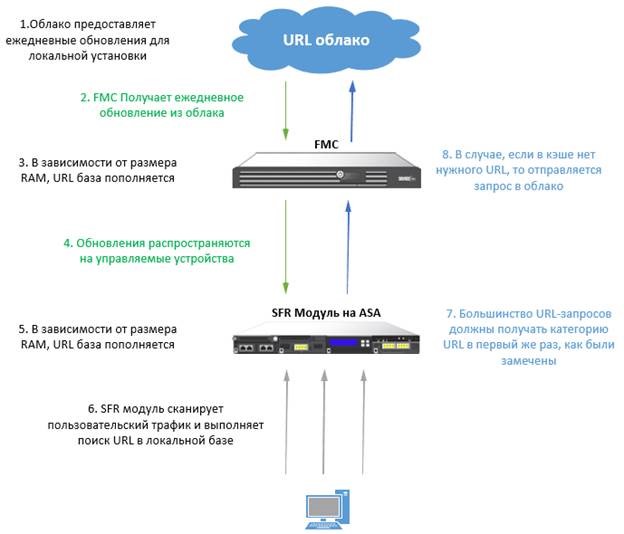

Схема взаимодействия достаточна проста: SFR модуль <- FMC <- облачные сервисы Cisco На FMC из облака загружаются автоматически или вручную обновления URL баз, геолокация (GeoDB), база данных уязвимостей VDB (vulnerability database), IPS сигнатуры. И уже оттуда они устанавливаются на SFR модуль.

Следующая таблица описывает требования доступа к облачным сервисам для определенных функций Firepower:

| Функционал | Применение | Для чего нужен доступ к облачным сервисам |

| AMP for Networks | Management Center | Выполняет поиск диспозиции файла в облаке на основе хэш суммы. |

| Динамический анализ: отправка | FMC и SFR модуль | Отправляет файлы в облако Threat Grid для динамического анализа. |

| Динамический анализ: запрос | Management Center | Запрашивает оценку файловой угрозы у облака AMP, ранее представленной для динамического анализа облаку Threat Grid. |

| Обновление IPS сигнатур, VDB и GeoDB | Management Center | Загружает IPS сигнатуры, GeoDB или VDB на устройство. |

| Локальный анализ вредоносных программ и обновление сигнатур для предварительной классификации файлов | Management Center | Загружает обновления сигнатур для локальных механизмов анализа вредоносных программ и предварительной классификации. |

| Security Intelligence фильтрация | Management Center | Загружает данные службы Security Intelligence из внешних источников, включая предоставленные Cisco. |

| Обновление системы | FMC и SFR модуль | Загрузка обновлений системы непосредственно на устройство. |

| URL фильтрация | Management Center | Загружает данные о URL категориях и репутациях для ACP (Access Control Policy) и запрашивает неизвестные URL-адреса. |

Рассмотрим работу некоторых технологий Firepower подробнее:

- URL фильтрация

Предположим у нас настроено правило URL фильтрация по категориям и репутациям. В этом случае если пользователь переходит по URL, то SFR модуль смотрит в локальную БД и определяет категорию и репутацию. База с категориями загружается на SFR модуль заранее. А вот репутация сохраняется, в случае аналогичного запроса ранее. Если в локальной БД этого URL нет, то SFR модуль отправляет запрос на FMC, что бы тот запросил информацию у облака URL. В случае поломки FMC или недоступности URL облака, запрос пользователя не совпадает с правилом Access Control Policy и правило пропускается.

- Проверка AMP

Предположим на FMC настроена политика, которая производит динамический анализ файлов.- На SFR модуль приходит файл и необходимо определить диспозицию файла (степень его вредоносности). Для этого SFR модуль опрашивает FMC, FMC смотрит локальную базу и, если диспозиция известна, возвращает ответ.

- Если диспозиция неизвестна, FMC начинает с некоторой периодичностью опрашивать AMP облако.

- Если диспозиция не пришла (или пришла как Unknown) на сенсор в течении 200 мс, файл пропускается, а SFR модуль отправляет файл в облако TG (Threat Grid) для анализа.

- TG проверяет его на наличие вредоносного кода.

- После проверки TG передаёт диспозицию по данному файлу в AMP облако (хэш файла с пометкой).

- FMC периодически опрашивает AMP облако по тем файлам, которые ранее были отправлены для анализа. Получив эту информацию, FMC отмечает у себя в логах.

Что случится если откажет FMC?

Фактически FMC нужно рассматривать только как точку управления для SFR модуля. Конфигурация правил на SFR модуле сначала производится на FMC, и только после этого загружается на него. Если FMC выключен, на SFR модуль это никак не повлияет, и он продолжит работать с последней загруженной конфигурацией и последними загруженными базами. Но обновлять базы он не сможет.

Есть ли у Cisco Secure Firewall (FirePOWER/FTD) ASA55xx-X или FPRxxx сертификаты ФСТЭК?

На данный момент сертифицировать решения NG Firewall (МСЭ нового поколения) любых западных производителей во ФСТЭК не представляется возможным, т.к. они все используют в своей работе зарубежные облачные сервисы. Сертифицировать можно только базовый функционал. У Cisco он соответствует функционалу ПО классической ASA. Поэтому сертификация платформ FPRxxx проходит с ПО классической ASA. На данный момент (сентябрь, 2020 г.) сертифицировано устройство Firepower 2130. Завершение сертификации остальных устройств Firepower серии 1000, 2100 и 4000 планируется в следующем 2021 году. Для устройств ASA 55xx-X сертификат ФСТЭК доступен для всех моделей.

Напомним, что на сегодня нет обязательных требований по сертификации во ФСТЭК оборудования для защиты персональных данных в коммерческих организациях.

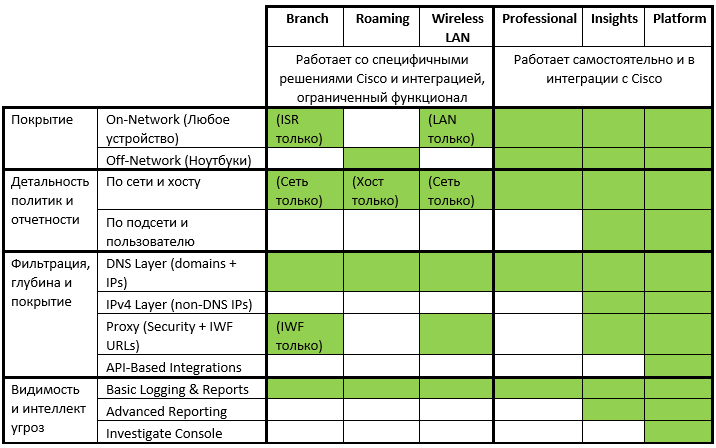

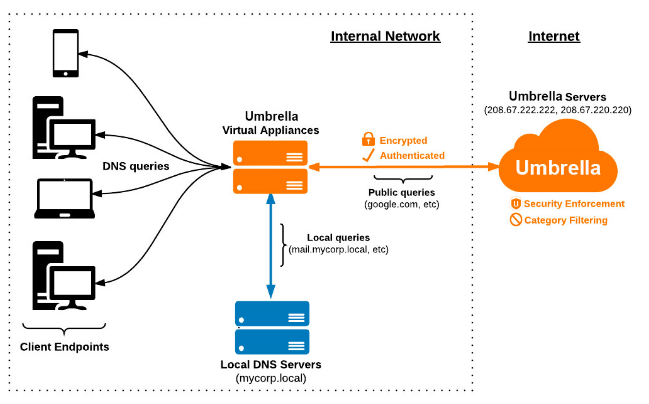

Как лицензируется Cisco Umbrella?

На данный момент (2018) схема лицензирования разделена на две модели:

- По количеству пользователей:

Пакеты Cisco Umbrella Professional, Insights, Platform, и Roaming лицензируются по количеству пользователей (рабочих мест). Рабочее место определяется как уникальное рабочее место имеющее подключение к Интернет. В лицензию Roaming, как и другие лицензии Umbrella не входит лицензирование самого агента AnyConnect. - По количеству устройств (сетевых):

Пакеты Branch и Wireless LAN лицензируется по количеству маршрутизаторов ISR4k или точек доступа. В данной модели лицензирования не имеет значения число защищаемых устройств.

Разберем каждый пакет подробнее.

Umbrella Professional – предоставляет защиту против Malware, Phishing, вызовов на Command and Control сервера для пользователей, находящихся как внутри сети, так и за её пределами, в дополнение к WEB фильтрации и отчетности.