Общие вопросы

- Коммутаторы

- 1. В чем основные отличия между коммутаторами серии Cisco Catalyst 2960?

- 2. Какова линейка коммутаторов Cisco Catalyst 1000?

- 3. Какова линейка коммутаторов Cisco Catalyst 9000?

- 4. Какой коммутатор покупать, 2960X или 9200L/9200?

- 5. В чём различие между коммутаторами Cisco Nexus 9300-EX, 9300-FX/FX2/FX3 и 9300-GX?

- 6. Чем отличается LAN Lite от LAN Base для коммутаторов Cisco Catalyst 2960-X?

- 7. Какой набор функций поддерживается на Cisco Catalyst 2960-L?

- 8. Чем отличается IP Lite для 2960-XR от IP Base для остальных моделей 2960?

- 9. Какова схема лицензирования коммутаторов Cisco Catalyst 9000?

- 10. Какова схема лицензирования коммутаторов Cisco Nexus 9300/9500?

- Порты

- 11. Какие варианты соединения на скорости более 1 Гбит/с доступны на оборудовании Cisco для технологии Ethernet?

- 12. Можно ли установить в оборудование Cisco SFP (SFP+) трансиверы других производителей?

- 13. Как подключить сервер к коммутатору Cisco на скорости 10 Гбит/с?

- 14. Какие типы трансиверов формата SFP доступны на оборудовании Cisco?

- Стекирование

- 15. Какие преимущества предоставляет стекирование?

- 16. Какие технологии стекирования/кластеризации коммутаторов поддерживаются на оборудовании Cisco?

- 17. Поддерживается ли стекирование в коммутаторах Cisco Nexus?

- 18. Можно ли агрегировать порты (объединять в один логический канал) подключённые к двум разным коммутаторам Cisco?

- Питание

- 19. Как обеспечить резервное питание для оборудования Cisco?

- 20. Что такое RPS 2300 и XPS 2200?

- 21. Какие технологии передачи питания по Ethernet поддерживаются на оборудовании Cisco?

- Маршрутизаторы

- 22. Можно ли монтировать в стойку маршрутизаторы Cisco 880/890/900/1100/4000?

- 23. Что такое маршрутизаторы Cisco ISR 4000 Series?

- 24. Что такое маршрутизаторы Cisco Catalyst 8000?

- 25. Какой функционал отсутствует в IOS XE для Cisco ISR 4000?

- 26. В чём разница между ISR11xx и ISR4xx?

- 27. Какова схема лицензирования программного обеспечения IOS для маршрутизаторов серии ISR 900?

- 28. Какова схема лицензирования программного обеспечения IOS XE для маршрутизаторов серии ISR 1000?

- 29. Какова схема лицензирования программного обеспечения IOS XE для маршрутизаторов серии ISR 4000?

- 30. Какова схема лицензирования маршрутизаторов Cisco на основе подписок DNA?

- 31. Поддерживает ли маршрутизатор Cisco с лицензией IP Base функционал IP SLA?

- Производительность

- 32. Какова производительность маршрутизаторов Cisco ISR G2?

- 33. Какова производительность маршрутизаторов Cisco ISR 1000?

- 34. Какова производительность маршрутизаторов Cisco ISR 4000?

- 35. Какова производительность маршрутизаторов Cisco Catalyst 8000?

- Старые модели устройств

- 36. Чем отличаются коммутаторы Cisco Catalyst 3650 и 3850?

- 37. Как лицензируются коммутаторы серии Cisco Catalyst 3650, 3560X/3750X и 3850?

- 38. Чем отличается LAN Lite от LAN Base для коммутаторов Cisco Catalyst 2960 следующих серий: 2960, 2960-S, 2960-SF, 2960-Plus?

- 39. В чем основные отличия между коммутаторами 3560V2, 3560G, 3560E и 3560X?

- 40. В чем основные отличия между коммутаторами 3750V2, 3750G, 3750E и 3750X?

- 41. Что означает «Standard Image» (IP Base) и «Enhanced Image» (IP Services) в описании коммутаторов серии 3560 и 3750. В чем разница?

- Архитектура и технологии

- 1. Какие основные преимущества дает использование контроллера беспроводной сети?

- 2. Что такое Wi-Fi 6? В чем его отличие от других стандартов?

- 3. Что такое Wi-fi 6E?

- 4. В чем основные преимущества использования технологий CleanAir и ClientLink на оборудовании Cisco?

- 5. Как оборудование Cisco помогает бороться с помехами в беспроводной сети?

- Точки доступа

- 6. В чем особенность точек доступа Catalyst 9100? В чем их отличия между собой?

- 7. В чем отличие точек доступа х800 между собой?

- 8. Есть ли у Cisco всепогодные точки доступа корпоративного класса?

- 9. Что означает R в партномере точки доступа C9120AXI-R-K9?

- 10. Какие варианты питания точек доступа Cisco 9100 существуют?

- Контроллеры

- 11. Что представляют собой контроллеры Cisco Catalyst 9800?

- 12. Контроллеры Cisco Catalyst 9800. Какие архитектуры поддерживаются, какие модели бывают?

- 13. Контроллер поддерживает работу точек доступа только в локальной сети?

- 14. Как лицензируются контроллеры Cisco Catalyst 9800?

- 15. Какие точки доступа поддерживаются на контроллерах Cisco Catalyst 9800?

- 16. Каковы особенности использования контроллера на точке доступа?

- 17. Какие решения из линейки 9800 предлагаются на замену устаревшим контроллерам?

- 18. Поддерживаются ли новые точки доступа на старых контроллерах? Как мигрировать старую инфраструктуру на Cisco Catalyst 9800?

- 19. Как резервируется контроллер на базе EWC? Какие варианты резервирования (High-Availability) контроллеров серии 9800 существуют?

- Устаревшие продукты и технологии

- 20. В чем отличие точек доступа Cisco Aironet 1810/1810W?

- 21. Какие архитектуры построения беспроводной сети на базе оборудования Cisco существуют?

- 22. В чем ключевые особенности и преимущества использования стандарта 802.11ac? В чем отличие 802.11ac wave 1 от 802.11ac wave 2?

- 23. Чем отличаются друг от друга контроллеры серий 2500, 3500, 5500, vWLC?

- 24. Какие варианты резервирования контроллеров серии 2500, 3500, 5500, 7500, 8500, vWLC существуют?

- 25. В чем отличие точек доступа x700 и x800?

- 26. Какие варианты питания точек доступа Cisco существуют (серии х700, х800)?

- 27. Какие функции поддерживаются в Mobility Express?

- 28. Какие точки доступа поддерживают работу в режиме Cisco Mobility Express?

- 29. Могу ли я подключить точку доступа с поддержкой Mobility Express к полноценному контроллеру? Можно ли установить на ТД с Mobility Express «автономное» ПО?

- 30. Почему после обновления ПО контроллера точки доступа не могут зарегистрироваться на контроллере?

- 1. Существует два разных решения по IP-телефонии на базе CUCM и CUCMe. Каковы основные различия между решениями?

- 2. Какова схема лицензирования CUCMe (версии 12.0 и выше)?

- 3. На какие серверы можно установить решение Cisco Unified Communication Manager (CUCM)?

- 4. Какова схема лицензирования для решения Cisco Unified Communication Manager (CUCM)?

- 5. Что такое Cisco Business Edition?

- 6. Что такое BE 6000?

- 7. Что такое BE 7000?

- 8. Требуется телефон для возможности совершения видео-звонков. Какие основные варианты существуют?

- 9. Какие существуют способы обеспечить электропитание для IP-телефонов Cisco? В чем преимущество каждого из способов?

- 10. Что такое PVDM?

- 11. Какие модули PVDM можно устанавливать в маршрутизаторы Cisco разных поколений?

- 12. Работают ли 3rd Party SIP телефоны с Cisco CUCM?

- 13. Более выгодная покупка – CUCM Express или BE6000?

- 14. Какие варианты организации автосекретаря (IVR) возможны на базе решений Cisco?

- 15. Какие существуют технологии записи разговоров для IP-телефонии?

- 16. Какие телефоны не поддерживаются в современных версиях Cisco Unified Communication Manager (UCM)?

- Общие вопросы

- 1. Что такое NPE?

- 2. Почему возникли проблемы с поставкой крипто-содержащего оборудования на территорию РФ?

- 3. Что означает категория C1, C2, С3 и С4?

- 4. Можно ли ввезти крипто-содержащее оборудование на территорию РФ?

- 5. Что требуется от заказчика для ввоза криптосодержащего оборудования из категории C3?

- 6. Что означает K7, K8 и K9 в парт-номере ASA5500? Почему можно без проблем заказывать только K7 и K8?

- 7. Как может быть использовано оборудование Cisco совместно с другими производителями при выполнении функций шифрования?

- 8. Какие варианты организации защищенного VPN соединения в центральном офисе на базе маршрутизатора Cisco существуют?

- 9. Требуется решение для подключения дополнительного офиса с поддержкой стойкой шифрации. Какие возможны варианты?

- 10. Какие решения компании Cisco могут использоваться для защиты персональных данных в рамках ФЗ №152 и СТО БР ИББС?

- 11. Можно ли использовать технологию DMVPN совместно с сертифицированными средствами криптозащиты информации (СКЗИ)?

- 12. Можно ли защитить мобильное устройство под управлением Apple iOS или Android, используя технологии Cisco?

- 13. Что такое Advanced Malware Protection (AMP)?

- 14. На что заменить Microsoft ISA/TMG сервер?

- Cisco ASA / IronPort

- 15. В чем отличие устройства безопасности Cisco ASA от маршрутизатора Cisco ISR? В каком случае лучше приобрести маршрутизатор, а в каком – межсетевой экран?

- 16. Какая схема лицензирования устройств Cisco ASA серии 5500?

- 17. Можно ли подключить межсетевой экран ASA к двум или более интернет-провайдерам, используя статическую маршрутизацию?

- 18. Почему не заработал ASDM на ASA?

- 19. Можно ли использовать сервис Cisco AnyConnect SSL VPN на ASA K8?

- 20. Какие варианты VPN Remote Access предоставляет ASA 5500-X

- 21. Каковы особенности моделей Cisco ASA 5506-X, 5508-X и 5516-Х?

- 22. Может ли ASA 5500-X использоваться как средство антивирусной защиты на периметре корпоративной сети?

- 23. Какова схема лицензирования Cisco AnyConnect?

- 24. Каковы основные отличия Next Generation Firewall и Web-шлюза Cisco WSA (Web Security Appliance)?

- 25. Как устройства IronPort обеспечивают высокую доступность?

- Next-Generation Firewall

- 26. Какие решения Next-Generation Firewall (NGFW) предлагает компания Cisco?

- 27. Какие преимущества даёт запуск функций NGFW на Cisco Secure Firewall?

- 28. Какие варианты операционных систем используются в решениях Cisco Secure Firewall?

- 29. Что такое Firewall Threat Defense (FTD)?

- 30. Какие варианты систем управления могут быть использованы для решений Cisco ASA и Cisco Firepower?

- 31. В чём отличие между Firepower Device Management (FDM) и Firewall Management Center (FMC)?

- 32. Что такое Cisco Firepower 1000/2100/3100/4000/9000?

- 33. Cisco Firepower или ASA?

- 34. Firepower Management Center 6.X. Что нового?

- 35. Firewall Management Center 7.X. Что нового?

- 36. Как решение Firepower взаимодействует с облачными сервисами Cisco (Облако AMP, Threat Grid, URL)?

- 37. Что случится если откажет FMC?

- 38. Есть ли у Cisco Secure Firewall (FirePOWER/FTD) ASA55xx-X или FPRxxx сертификаты ФСТЭК?

- Cisco Umbrella

- 39. Как лицензируется Cisco Umbrella?

- 40. Какова схема работы Cisco Umbrella?

- Cisco ISE

- 41. Что умеет решение Cisco ISE?

- 42. Что такое Cisco ISE-PIC?

- Устаревшие решения

- 43. Какие подписки на обновления необходимы, если на ASA 5500-Х реализуется какая-либо антивирусная защита?

- 44. Можно ли считать ASA5506 прямой заменой ASA5505?

- 45. Как запустить сервисы FirePOWER на ASA 5500-X?

- 46. В чём отличие между использованием ASDM и Firepower Management Center (Defence Center, FireSIGHT) для управления сервисами FirePOWER на Cisco ASA?

- Общие сведения

- 1. Какие решения на базе программно-определяемых сетей предлагает компания Cisco?

- SD-WAN

- 2. Что такое SD-WAN?

- 3. Какие преимущества даёт внедрение SD-WAN?

- 4. Какие решения являются обязательными для построения SD-WAN?

- 5. Почему стоит перейти на SD-WAN?

- 6. Что будет, если откажет контроллер SD-WAN?

- 7. Как обеспечивается отказоустойчивость решения SD-WAN?

- 8. Что необходимо для запуска расширенных функций безопасности?

- 9. Что такое OMP?

- SD-Access

- 10. Какие преимущества даёт внедрение SD-Access?

- 11. Какие решения являются обязательными для построения SD-Access?

- ACI

- 12. Какие преимущества даёт внедрение ACI?

- 13. Какие решения являются обязательными для построения фабрики ACI?

- 1. Каковы основные преимущества расширенной гарантии (контракта Cisco SmartNet)?

- 2. Как получить доступ к Вашему сервис-контракту Cisco SmartNet?

- 3. Что такое Cisco Smart Software Licensing?

- 4. Что такое Smart Accounts? И почему необходим Smart Account?

- 5. Управление Smart Accounts.

- 6. Как создать и настроить Smart Account?

- 7. Доступ на портал Cisco Smart Software Manager

- 8. Как правильно задать имя компании на сайте Cisco, при создании нового профиля пользователя?

Что такое NPE?

Данная аббревиатура (NPE — No payload encryption) означает, что в программном обеспечении отсутствуют функции любого шифрования, кроме шифрования данных, передаваемых при управлении устройством, а именно протоколом SSH, SSL в рамках HTTPS и SNMPv3. Маршрутизаторы и межсетевые экраны Cisco с программным обеспечением NPE попадают в категорию С2.

Почему возникли проблемы с поставкой крипто-содержащего оборудования на территорию РФ?

В соответствии с Российским законодательством (Указ 334 от 1995 года, ПП 957 2007) ввоз на территорию РФ крипто-содержащих средств с длиной ключа более 54 бит (алгоритмы шифрации 3DES/AES) разрешен только при получении лицензии Минпромторга России, выдаваемой на основании заключения Центра по лицензированию, сертификации и защите государственной тайны ФСБ России на каждую единицу оборудования.

Что означает категория C1, C2, С3 и С4?

Компания Cisco в Росcии использует свою внутреннюю классификацию сетевого оборудования. Все оборудование Cisco, доступное для ввоза на территорию РФ, делится на 4 категории:

- C1 – продукты, не требующие разрешения на ввоз;

- C2 – продукты, для который имеются зарегистрированные нотификации и разрешенные ко ввозу без лицензии;

- C3 – продукты, подлежащие импорту с получением лицензии Минпромторга России, выдаваемой на основании заключения центра по лицензированию, сертификации и защите государственной тайны ФСБ России (ЦЛСЗ);

- C4 – продукты, не распределенные ни по одной из предыдущих категорий.

В категорию C2 попадают:

- устройства со слабым шифрованием (длина ключа меньше 56 бит);

- устройства с сильным шифрованием шифрование, но только для:

- защиты канала управления устройством;

- аутентификации;

- беспроводного оборудования (радиус действия < 400 м);

- защиты финансовых транзакций в рамках PCI DSS (для установки в банкоматах, POS-терминалах, удалённых офисах).

- товары, у которых криптографическая функция заблокирована производителем;

- криптографические средства, являющиеся компонентами программных операционных систем, криптографические возможности которых не могут быть изменены пользователями, которые разработаны для установки пользователем самостоятельно без дальнейшей существенной поддержки поставщиком и техническая документация (описание алгоритмов криптографических преобразований, протоколы взаимодействия, описание интерфейсов и т.д.) на которые является доступной.

Аналогичное распределение по своим категориям есть для беспроводного оборудования.

Можно ли ввезти крипто-содержащее оборудование на территорию РФ?

Да, это можно сделать. Практика показывает, что при корректном заполнении всех необходимых документов для Центра по лицензированию, сертификации и защите государственной тайны ФСБ России, вероятность получения данного разрешения достаточно высока. Основными данными, которые необходимо указать являются информация о конечном пользователе оборудования, цели использования оборудования и место его установки. Сроки получения разрешения, а также лицензии Минпромторга России могут варьироваться. Но уже сейчас они имеют более точные временные границы. За подробной информацией обращайтесь к менеджерам нашей компании.

Что требуется от заказчика для ввоза криптосодержащего оборудования из категории C3?

На ввозимое криптосодержащее оборудование требуется получить разовую лицензию Минпромторга России, выдаваемой на основании заключения Центра по лицензированию, сертификации и защите государственной тайны ФСБ России. В лицензии указывается каждое конкретное ввозимое оборудование в необходимом количестве.

Что означает K7, K8 и K9 в парт-номере ASA5500? Почему можно без проблем заказывать только K7 и K8?

На данный момент серии ASA 5500 существует два варианта поставки K8 и K9, а для серии ASA 5500-X три – K7, K8 и K9.

Символ "K7" означает, что на ASA загружено программное обеспечение NPE. Такое оборудование можно ввозить без дополнительных разрешений, так как оно попадает в категорию C2.

Символ "K8" означает, что на ASA загружено программное обеспечение, которое поддерживает алгоритмы шифрования с длиной ключа меньше 56 бит. Это так называемые слабые алгоритмы шифрования. Таким алгоритмом шифрования является алгоритм DES. Это справедливо как для алгоритмов шифрования пользовательского трафика, так и для алгоритмов шифрования трафика управления. Данное оборудование можно ввозить без дополнительных разрешений, так как оно попадает в категорию C2.

Символ "K9" означает, что на ASA загружено программное обеспечение с лицензией 3DES/AES, которое поддерживает стойкие алгоритмы шифрования (больше 56 бит) и для шифрования пользовательского трафика и для шифрования трафика управления. Такое оборудование попадает в категорию C3 и требует получения лицензии Минпромторга России, выдаваемой на основании заключения Центра по лицензированию, сертификации и защите государственной тайны ФСБ России.

Изменить K7 на K8 можно только загрузкой нового ПО (это два разных образа ПО). Для выполнения этой операции необходимо иметь действующую расширенную гарантию (Smartnet) или приобрести отдельно возможность разового обновления ПО (ASA-SW-UPGRADE=, ASA 5500 Series One-Time Software Upgrade for Non-SMARTnet).

Изменить K8 на K9 можно загрузив специализированную лицензию, так как K9 – это расширение функционала образа K8. Данную лицензию можно получить бесплатно на сайте компании Cisco.

Как может быть использовано оборудование Cisco совместно с другими производителями при выполнении функций шифрования?

Сам процесс шифрования можно перенести на другие устройства, то есть, маршрутизатор Cisco отправляет трафик на другое устройство, которое его шифрует и возвращает обратно на маршрутизатор. При этом подключение к сети Интернет, маршрутизацию трафика, создание GRE туннеля, поддержку DMVPN (без шифрации данных) осуществляем на оборудовании Cisco.

Существует следующие варианты построения таких решений:

- Маршрутизаторы Cisco ISR G2 или ISR4K совместно с блейд-серверами Cisco UCS-EN120S-M2, UCS-EN120E, UCS-EN140N-M2, на которых установлен виртуальный шлюз С-терра;

- Маршрутизаторы Cisco ISR4k совместно с программным модулем С-терра CSCO-STVM (более подробно, см вопрос вариант «Б»);

- Использование сторонних средств для шифрования, которые никак не интегрируются с оборудование Cisco. Например, С-терра Gate.

Какие варианты организации защищенного VPN соединения в центральном офисе на базе маршрутизатора Cisco существуют?

А. Получение лицензии Минпромторга России, выдаваемой на основании заключения Центра по лицензированию, сертификации и защите государственной тайны ФСБ России на ввоз оборудования категории С3. В этом случае приобретается любой маршрутизатор Cisco с функциями шифрования. Выбор маршрутизатора происходит, исходя из требуемой производительности.

Пример конфигурации:

| Парт-номер | Описание | Кол-во |

| ISR4321-SEC/K9 | Cisco ISR 4321 Sec bundle w/SEC license | 1 |

Б. Использование решения от компании C-терра.

Модуль NME-RVPN, также как и модуль МСМ-950 сняты с производства.

Актуальное решение - С-Терра CSCO-STVM. Это программный модуль, в виде виртуальной машины (OVA). Данный модуль устанавливается на маршрутизаторы серии ISR4000.

Данное решение обладает ФСТЭК и ФСБ сертификатами и обеспечивает шифрование по ГОСТу.

Для того, чтобы данный программный модуль можно было установить на маршрутизатор, необходим Cisco SSD-диск для маршрутизатора и RAM+FLASH не менее 8 ГБ.

Производительность решения:

Пример конфигурации на базе ISR4321:

| Парт-номер | Описание | Кол-во |

| ISR4321/K9 | Cisco ISR 4321 (2GE,2NIM,4G FLASH,4G DRAM,IPB | 1 |

| MEM-4320-4GU8G | 4G to 8G DRAM Upgrade (Fixed 4G + additional 4G) for ISR4320 | 1 |

| MEM-FLSH-4U8G | 4G to 8G eUSB Flash Memory Upgrade for Cisco ISR 4300 | 1 |

| SSD-MSATA-200G | 200 GB, SATA Solid State Disk for Cisco ISR 4300 Series | 1 |

| STVM-С1-ST-КС1 | до 200 туннелей. Программный комплекс С-Терра Шлюз для маршрутизаторов Cisco 4321, 4331 с ограничением на 1 процессорное ядро | 1 |

В. Использование сторонних (не Cisco) средств для шифрования. При этом подключение к сети Интернет и маршрутизацию трафика осуществляем на оборудовании Cisco.

Внедрение такого варианта требует проработки сопряжения устройств разных производителей.

Требуется решение для подключения дополнительного офиса с поддержкой стойкой шифрации. Какие возможны варианты?

А. Получение лицензии Минпромторга России, выдаваемой на основании заключения Центра по лицензированию, сертификации и защите государственной тайны ФСБ России на ввоз оборудования категории С3. В этом случае приобретается любой маршрутизатор Cisco с функциями шифрования.

Выбор маршрутизатора происходит исходя из требуемой производительности, например ISR C1111-4P.

Помимо маршрутизатора Cisco, можно рассмотреть вариант приобретения межсетевого экрана Cisco FPR c ОС FTD или ASA. Во многих случаях решение Cisco FPR предоставляет весь необходимый функционал для подключения небольшого офиса к сети Интернет и организации защищённого соединения с ЦО.

Б. Покупка оборудования Cisco и отдельного решение для шифрования (например, С-терра).

Можно приобрести маршрутизатор Cisco ISR1111-4P с образом NPE и шлюз С-Терра Шлюз 100.

Другой вариант – ISR4321 + программный модуль С-терра CSCO-STVM (более подробно, см вопрос вариант «Б»).

Какие решения компании Cisco могут использоваться для защиты персональных данных в рамках ФЗ №152 и СТО БР ИББС?

На данный момент (апрель 2021) со стороны регулирующих органов нет обязательных требований по сертификации во ФСТЭК оборудования для защиты персональных данных в коммерческих организациях. В связи с этим весь спектр решений компании Cisco может быть использован для этой задачи. Наиболее распространёнными являются аппаратные межсетевые экраны Cisco FPR, маршрутизаторы Cisco ISR и Catalyst, коммутаторы Cisco Catalyst.

Если речь идёт про государственные организации, где требование сертификации во ФСТЭК является обязательным, также можно использовать продукцию компании Cisco. На многое оборудование Cisco были получены сертификаты соответствия требованиям безопасности ФСТЭК. В качестве средств криптографической защиты информации может быть использован виртуальный шлюз С-терра, запускаемый на базе модулей блейд-серверов Cisco UCS-EN120S-M2, UCS-EN120E, UCS-EN140N-M2 для маршрутизаторов ISR G2 (1900/2900/3900) и ISR4K (4300/4400). Решение соответствует требованиям к средствам криптографической защиты информации класса КС1.

Кроме того, для маршрутизаторов ISR4K (4300/4400) может быть использован программный модуль С-терра CSCO-STVM. Решение соответствует требованиям к средствам криптографической защиты информации класса КС1. Более подробно, см вопрос вариант «Б».

В случае предъявления высоких требований к производительности устройства шифрования может быть использовано VPN-решение компании «С-Терра» на базе Cisco UCS C-220 M4 (для моделей CSP VPN Gate 3000 и 7000) сертифицированное по классу КС1/КС2/КС3.

Можно ли использовать технологию DMVPN совместно с сертифицированными средствами криптозащиты информации (СКЗИ)?

Да, это возможно. В этом случае маршрутизатор, на котором может быть загружено программное обеспечение NPE, выполняет все функции DMVPN, кроме шифрования. Само шифрование может быть выполнено на стороннем СКЗИ, например, на программном модуле С-терра CSCO-STVM (для маршрутизаторов 4300/4400, более подробно, см вопрос вариант «Б»), на устройстве С-Терра Шлюз и пр. При этом никакая дополнительная лицензия на маршрутизатор (SEC, Appx или UC) не требуется.

С технической стороны настройка выглядит следующим образом. На маршрутизаторе настраивается DMVPN без функций шифрования. Т.е. команда «tunnel protection ipsec» на туннельном интерфейсе не вводится. Далее, например, используя обычную статическую маршрутизацию, GRE-трафик протокола DMVPN перенаправляется на внешнее средство СКЗИ, где оно шифруется и отправляется во внешнюю сеть. Так как внешние средства СКЗИ не обладают функционалом динамического построения VPN соединений, как это делает протокол DMVPN, на внешних СКЗИ потребуется прописать все возможные крипто-карты для работы hub-to-spoke и spoke-to-spoke туннелей. Протокол DMVPN позволяет отключить возможность установления spoke-to-spoke туннелей, что существенно снижает объём команд на внешнем СКЗИ.

Можно ли защитить мобильное устройство под управлением Apple iOS или Android, используя технологии Cisco?

Да, это возможно, используя программное обеспечение Cisco AnyConnect версии 3.0 и выше. Это программный VPN-клиент компании Cisco, использующий протокол SSL для защиты передаваемых данных и имеющий интеграцию с решением по защите Web-трафика Cisco ScanSafe. Большим достоинством данного решения является то, что фильтрация Web-трафика происходит «в облаке», а не на самом устройстве, что существенно экономит его вычислительные ресурсы. Также защита Web-трафика никак не зависит от того установлено или нет VPN-соединение. При этом непосредственно само решение Cisco AnyConnect позволит получить защищённое VPN-соединение до офиса компании.

Что такое Advanced Malware Protection (AMP)?

С приобретением SourceFire компания Cisco Systems получила доступ к новому функционалу обеспечения информационной безопасности – Advanced Malware Protection (AMP).

AMP – это платформа для борьбы с вредоносным кодом. Защита AMP может быть реализована в трёх точках:

- на конечном оборудовании – AMP for endpoint (SourceFire FireAMP);

- на устройствах контентной безопасности Cisco IronPort Email Security Appliance и Cisco IronPort Web Security Appliance – AMP for Content;

- на сетевом оборудовании – AMP For Networks.

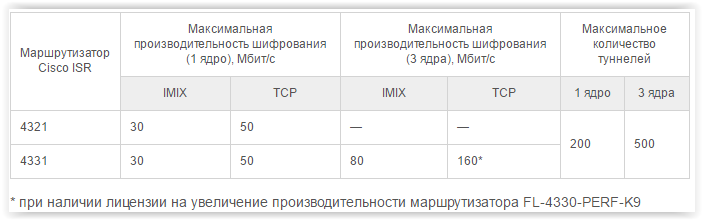

Последний вариант исполнения реализуется путём установки специализированного высокоскоростного шлюза для борьбы с вредоносным кодом. Данный шлюз может являться отдельным устройством или модулем для межсетевых экранов и систем предотвращения вторжений нового поколения. Модельный ряд устройств AMP For Networks представлен на рисунке ниже:

Основная задача AMP – проверка файла, пересылаемого через сетевое устройство и/или записываемого на конечное оборудование, на наличие вредоносного кода. С распространяемого в сети файла снимается хэш SHA-256 и отправляется на Firepower Management Center (FMC). Далее Firepower Management Center перенаправляет в облако AMP для определения его диспозиции (содержит вредоносный код или нет) по имеющейся базе данных сигнатур.

Если диспозиция файла не может быть установлена, файл перенаправляется в облачную песочницу, где осуществляется запуск файла в виртуально среде и анализ его поведения (генерируемый сетевой трафик, создаваемые процессы и т.д.). На основании результатов тестирования определяется уровень опасности данного файла.

Главной особенностью платформы AMP является возможность ретроспективного анализа, то есть обеспечение защиты не только до момента атаки или во время атаки, но и после её прохождения. Вредоносный код может проникнуть за периметр корпоративной сети по многим причинам: не появилась вовремя сигнатура новой угрозы, опасность не была обнаружена при запуске в песочнице, так как применялись техники отложенного запуска, вредоносный код был занесён на конечное устройство с флешки и т.д.). При использовании системы AMP можно отследить все пути распространения файла в сети, и, при появлении сигнатур, указывающих на вредоносность данного файла, заблокировать файл на сетевом уровне. Если используется FireAMP, вредоносный код может отслеживаться и быть заблокирован также и на уровне конечного оборудования.

За основу ответа были взяты материалы Казакова Дмитрия и Алексея Лукацкого - сотрудников компании Cisco.

На что заменить Microsoft ISA/TMG сервер?

На настоящий момент времени компания Microsoft завершила выпуск продукта MS ISA/TMG. Многие системные администраторы и инженеры задаются вопросом, какое решение можно использовать в замен снятого с выпуска продукта. Линейка межсетевых экранов Cisco FPR на базе ОС FTD может послужить прекрасной заменой ISA/TMG для небольших компаний. Для крупных компаний, требующих наличия высокопроизводительного прокси-сервера, для замены ISA/TMG подходит решение Web-шлюз Cisco WSA в комбинации с межсетевым экраном Cisco FPR на периметре корпоративной сети.