Устаревшие решения

- Коммутаторы

- 1. В чем основные отличия между коммутаторами серии Cisco Catalyst 2960?

- 2. Какова линейка коммутаторов Cisco Catalyst 1000?

- 3. Какова линейка коммутаторов Cisco Catalyst 9000?

- 4. Какой коммутатор покупать, 2960X или 9200L/9200?

- 5. В чём различие между коммутаторами Cisco Nexus 9300-EX, 9300-FX/FX2/FX3 и 9300-GX?

- 6. Чем отличается LAN Lite от LAN Base для коммутаторов Cisco Catalyst 2960-X?

- 7. Какой набор функций поддерживается на Cisco Catalyst 2960-L?

- 8. Чем отличается IP Lite для 2960-XR от IP Base для остальных моделей 2960?

- 9. Какова схема лицензирования коммутаторов Cisco Catalyst 9000?

- 10. Какова схема лицензирования коммутаторов Cisco Nexus 9300/9500?

- Порты

- 11. Какие варианты соединения на скорости более 1 Гбит/с доступны на оборудовании Cisco для технологии Ethernet?

- 12. Можно ли установить в оборудование Cisco SFP (SFP+) трансиверы других производителей?

- 13. Как подключить сервер к коммутатору Cisco на скорости 10 Гбит/с?

- 14. Какие типы трансиверов формата SFP доступны на оборудовании Cisco?

- Стекирование

- 15. Какие преимущества предоставляет стекирование?

- 16. Какие технологии стекирования/кластеризации коммутаторов поддерживаются на оборудовании Cisco?

- 17. Поддерживается ли стекирование в коммутаторах Cisco Nexus?

- 18. Можно ли агрегировать порты (объединять в один логический канал) подключённые к двум разным коммутаторам Cisco?

- Питание

- 19. Как обеспечить резервное питание для оборудования Cisco?

- 20. Что такое RPS 2300 и XPS 2200?

- 21. Какие технологии передачи питания по Ethernet поддерживаются на оборудовании Cisco?

- Маршрутизаторы

- 22. Можно ли монтировать в стойку маршрутизаторы Cisco 880/890/900/1100/4000?

- 23. Что такое маршрутизаторы Cisco ISR 4000 Series?

- 24. Что такое маршрутизаторы Cisco Catalyst 8000?

- 25. Какой функционал отсутствует в IOS XE для Cisco ISR 4000?

- 26. В чём разница между ISR11xx и ISR4xx?

- 27. Какова схема лицензирования программного обеспечения IOS для маршрутизаторов серии ISR 900?

- 28. Какова схема лицензирования программного обеспечения IOS XE для маршрутизаторов серии ISR 1000?

- 29. Какова схема лицензирования программного обеспечения IOS XE для маршрутизаторов серии ISR 4000?

- 30. Какова схема лицензирования маршрутизаторов Cisco на основе подписок DNA?

- 31. Поддерживает ли маршрутизатор Cisco с лицензией IP Base функционал IP SLA?

- Производительность

- 32. Какова производительность маршрутизаторов Cisco ISR G2?

- 33. Какова производительность маршрутизаторов Cisco ISR 1000?

- 34. Какова производительность маршрутизаторов Cisco ISR 4000?

- 35. Какова производительность маршрутизаторов Cisco Catalyst 8000?

- Старые модели устройств

- 36. Чем отличаются коммутаторы Cisco Catalyst 3650 и 3850?

- 37. Как лицензируются коммутаторы серии Cisco Catalyst 3650, 3560X/3750X и 3850?

- 38. Чем отличается LAN Lite от LAN Base для коммутаторов Cisco Catalyst 2960 следующих серий: 2960, 2960-S, 2960-SF, 2960-Plus?

- 39. В чем основные отличия между коммутаторами 3560V2, 3560G, 3560E и 3560X?

- 40. В чем основные отличия между коммутаторами 3750V2, 3750G, 3750E и 3750X?

- 41. Что означает «Standard Image» (IP Base) и «Enhanced Image» (IP Services) в описании коммутаторов серии 3560 и 3750. В чем разница?

- Архитектура и технологии

- 1. Какие основные преимущества дает использование контроллера беспроводной сети?

- 2. Что такое Wi-Fi 6? В чем его отличие от других стандартов?

- 3. Что такое Wi-fi 6E?

- 4. В чем основные преимущества использования технологий CleanAir и ClientLink на оборудовании Cisco?

- 5. Как оборудование Cisco помогает бороться с помехами в беспроводной сети?

- Точки доступа

- 6. В чем особенность точек доступа Catalyst 9100? В чем их отличия между собой?

- 7. В чем отличие точек доступа х800 между собой?

- 8. Есть ли у Cisco всепогодные точки доступа корпоративного класса?

- 9. Что означает R в партномере точки доступа C9120AXI-R-K9?

- 10. Какие варианты питания точек доступа Cisco 9100 существуют?

- Контроллеры

- 11. Что представляют собой контроллеры Cisco Catalyst 9800?

- 12. Контроллеры Cisco Catalyst 9800. Какие архитектуры поддерживаются, какие модели бывают?

- 13. Контроллер поддерживает работу точек доступа только в локальной сети?

- 14. Как лицензируются контроллеры Cisco Catalyst 9800?

- 15. Какие точки доступа поддерживаются на контроллерах Cisco Catalyst 9800?

- 16. Каковы особенности использования контроллера на точке доступа?

- 17. Какие решения из линейки 9800 предлагаются на замену устаревшим контроллерам?

- 18. Поддерживаются ли новые точки доступа на старых контроллерах? Как мигрировать старую инфраструктуру на Cisco Catalyst 9800?

- 19. Как резервируется контроллер на базе EWC? Какие варианты резервирования (High-Availability) контроллеров серии 9800 существуют?

- Устаревшие продукты и технологии

- 20. В чем отличие точек доступа Cisco Aironet 1810/1810W?

- 21. Какие архитектуры построения беспроводной сети на базе оборудования Cisco существуют?

- 22. В чем ключевые особенности и преимущества использования стандарта 802.11ac? В чем отличие 802.11ac wave 1 от 802.11ac wave 2?

- 23. Чем отличаются друг от друга контроллеры серий 2500, 3500, 5500, vWLC?

- 24. Какие варианты резервирования контроллеров серии 2500, 3500, 5500, 7500, 8500, vWLC существуют?

- 25. В чем отличие точек доступа x700 и x800?

- 26. Какие варианты питания точек доступа Cisco существуют (серии х700, х800)?

- 27. Какие функции поддерживаются в Mobility Express?

- 28. Какие точки доступа поддерживают работу в режиме Cisco Mobility Express?

- 29. Могу ли я подключить точку доступа с поддержкой Mobility Express к полноценному контроллеру? Можно ли установить на ТД с Mobility Express «автономное» ПО?

- 30. Почему после обновления ПО контроллера точки доступа не могут зарегистрироваться на контроллере?

- 1. Существует два разных решения по IP-телефонии на базе CUCM и CUCMe. Каковы основные различия между решениями?

- 2. Какова схема лицензирования CUCMe (версии 12.0 и выше)?

- 3. На какие серверы можно установить решение Cisco Unified Communication Manager (CUCM)?

- 4. Какова схема лицензирования для решения Cisco Unified Communication Manager (CUCM)?

- 5. Что такое Cisco Business Edition?

- 6. Что такое BE 6000?

- 7. Что такое BE 7000?

- 8. Требуется телефон для возможности совершения видео-звонков. Какие основные варианты существуют?

- 9. Какие существуют способы обеспечить электропитание для IP-телефонов Cisco? В чем преимущество каждого из способов?

- 10. Что такое PVDM?

- 11. Какие модули PVDM можно устанавливать в маршрутизаторы Cisco разных поколений?

- 12. Работают ли 3rd Party SIP телефоны с Cisco CUCM?

- 13. Более выгодная покупка – CUCM Express или BE6000?

- 14. Какие варианты организации автосекретаря (IVR) возможны на базе решений Cisco?

- 15. Какие существуют технологии записи разговоров для IP-телефонии?

- 16. Какие телефоны не поддерживаются в современных версиях Cisco Unified Communication Manager (UCM)?

- Общие вопросы

- 1. Что такое NPE?

- 2. Почему возникли проблемы с поставкой крипто-содержащего оборудования на территорию РФ?

- 3. Что означает категория C1, C2, С3 и С4?

- 4. Можно ли ввезти крипто-содержащее оборудование на территорию РФ?

- 5. Что требуется от заказчика для ввоза криптосодержащего оборудования из категории C3?

- 6. Что означает K7, K8 и K9 в парт-номере ASA5500? Почему можно без проблем заказывать только K7 и K8?

- 7. Как может быть использовано оборудование Cisco совместно с другими производителями при выполнении функций шифрования?

- 8. Какие варианты организации защищенного VPN соединения в центральном офисе на базе маршрутизатора Cisco существуют?

- 9. Требуется решение для подключения дополнительного офиса с поддержкой стойкой шифрации. Какие возможны варианты?

- 10. Какие решения компании Cisco могут использоваться для защиты персональных данных в рамках ФЗ №152 и СТО БР ИББС?

- 11. Можно ли использовать технологию DMVPN совместно с сертифицированными средствами криптозащиты информации (СКЗИ)?

- 12. Можно ли защитить мобильное устройство под управлением Apple iOS или Android, используя технологии Cisco?

- 13. Что такое Advanced Malware Protection (AMP)?

- 14. На что заменить Microsoft ISA/TMG сервер?

- Cisco ASA / IronPort

- 15. В чем отличие устройства безопасности Cisco ASA от маршрутизатора Cisco ISR? В каком случае лучше приобрести маршрутизатор, а в каком – межсетевой экран?

- 16. Какая схема лицензирования устройств Cisco ASA серии 5500?

- 17. Можно ли подключить межсетевой экран ASA к двум или более интернет-провайдерам, используя статическую маршрутизацию?

- 18. Почему не заработал ASDM на ASA?

- 19. Можно ли использовать сервис Cisco AnyConnect SSL VPN на ASA K8?

- 20. Какие варианты VPN Remote Access предоставляет ASA 5500-X

- 21. Каковы особенности моделей Cisco ASA 5506-X, 5508-X и 5516-Х?

- 22. Может ли ASA 5500-X использоваться как средство антивирусной защиты на периметре корпоративной сети?

- 23. Какова схема лицензирования Cisco AnyConnect?

- 24. Каковы основные отличия Next Generation Firewall и Web-шлюза Cisco WSA (Web Security Appliance)?

- 25. Как устройства IronPort обеспечивают высокую доступность?

- Next-Generation Firewall

- 26. Какие решения Next-Generation Firewall (NGFW) предлагает компания Cisco?

- 27. Какие преимущества даёт запуск функций NGFW на Cisco Secure Firewall?

- 28. Какие варианты операционных систем используются в решениях Cisco Secure Firewall?

- 29. Что такое Firewall Threat Defense (FTD)?

- 30. Какие варианты систем управления могут быть использованы для решений Cisco ASA и Cisco Firepower?

- 31. В чём отличие между Firepower Device Management (FDM) и Firewall Management Center (FMC)?

- 32. Что такое Cisco Firepower 1000/2100/3100/4000/9000?

- 33. Cisco Firepower или ASA?

- 34. Firepower Management Center 6.X. Что нового?

- 35. Firewall Management Center 7.X. Что нового?

- 36. Как решение Firepower взаимодействует с облачными сервисами Cisco (Облако AMP, Threat Grid, URL)?

- 37. Что случится если откажет FMC?

- 38. Есть ли у Cisco Secure Firewall (FirePOWER/FTD) ASA55xx-X или FPRxxx сертификаты ФСТЭК?

- Cisco Umbrella

- 39. Как лицензируется Cisco Umbrella?

- 40. Какова схема работы Cisco Umbrella?

- Cisco ISE

- 41. Что умеет решение Cisco ISE?

- 42. Что такое Cisco ISE-PIC?

- Устаревшие решения

- 43. Какие подписки на обновления необходимы, если на ASA 5500-Х реализуется какая-либо антивирусная защита?

- 44. Можно ли считать ASA5506 прямой заменой ASA5505?

- 45. Как запустить сервисы FirePOWER на ASA 5500-X?

- 46. В чём отличие между использованием ASDM и Firepower Management Center (Defence Center, FireSIGHT) для управления сервисами FirePOWER на Cisco ASA?

- Общие сведения

- 1. Какие решения на базе программно-определяемых сетей предлагает компания Cisco?

- SD-WAN

- 2. Что такое SD-WAN?

- 3. Какие преимущества даёт внедрение SD-WAN?

- 4. Какие решения являются обязательными для построения SD-WAN?

- 5. Почему стоит перейти на SD-WAN?

- 6. Что будет, если откажет контроллер SD-WAN?

- 7. Как обеспечивается отказоустойчивость решения SD-WAN?

- 8. Что необходимо для запуска расширенных функций безопасности?

- 9. Что такое OMP?

- SD-Access

- 10. Какие преимущества даёт внедрение SD-Access?

- 11. Какие решения являются обязательными для построения SD-Access?

- ACI

- 12. Какие преимущества даёт внедрение ACI?

- 13. Какие решения являются обязательными для построения фабрики ACI?

- 1. Каковы основные преимущества расширенной гарантии (контракта Cisco SmartNet)?

- 2. Как получить доступ к Вашему сервис-контракту Cisco SmartNet?

- 3. Что такое Cisco Smart Software Licensing?

- 4. Что такое Smart Accounts? И почему необходим Smart Account?

- 5. Управление Smart Accounts.

- 6. Как создать и настроить Smart Account?

- 7. Доступ на портал Cisco Smart Software Manager

- 8. Как правильно задать имя компании на сайте Cisco, при создании нового профиля пользователя?

Какие подписки на обновления необходимы, если на ASA 5500-Х реализуется какая-либо антивирусная защита?

Для традиционной системы Cisco IPS необходимо обновление базы сигнатур сетевого взаимодействия известных видов атак и вирусов (червей). Для обновления базы сигнатур необходима подписка, получаемая в рамках сервисного контракта SmartNet IPS Svc. Подписка может быть на год, два или три года. Варианты уровней поддержки SmartNet для ASA IPS аналогичны с любыми другими SmartNet.

Для системы ASA CX, реализованной как виртуальный блейд на ASA 5500-X необходима подписка Cisco ASA 5500-X Series CX Subscriptions.

Для открытия функционала NG IPS в рамках функционала CX необходимо наличие подписки на NG IPS. Данную подписку можно заказать либо как дополнение к подпискам CX, либо как отдельный партномер (например, ASA5512-IP3Y=).

Для перенаправление трафика в облачный сервис ScanSafe необходима также соответствующая подписка.

Подробное описание данных подписок приводится в статье Лицензирование Cisco ASA 5500 в разделе Cisco ASA 5500-X Series CX Subscriptions and ScanSafe.

Открытие сервисов FirePOWER на Cisco ASA рассмотрено в рамках отдельного вопроса «Как запустить сервисы FirePOWER на ASA 5500-X?».

Можно ли считать ASA5506 прямой заменой ASA5505?

Наиболее существенное функциональное отличие ASA5506 от ASA5505 заключается в отсутствии встроенного коммутатора. ASA5506 оснащена восемью маршрутизируемыми (L3) портами 1Гбит/с. Функция PoE также не доступна на ASA5506. Таким образом, для разворачивания минимальной инфраструктуры в офисе Cisco рекомендует использовать ASA5506 в паре с SMB коммутатором. Например, наиболее доступным вариантом может послужить использование неуправляемых гигабитных коммутаторов SG110D-08 и SG110D-05. Из-за отсутствия встроенного коммутатора ASA5506 не сможет послужить прямой заменой ASA5505 для некоторых инсталляций.

UPD 16-02-2017. При использовании программного обеспечения FTD 6.2, а также версии ASA OS 9.7.1 и выше, есть возможность использовать Integrated Routing and Bridging. Более того, для ASA5506 по умолчанию будет предоставляться конфигурация, в которой порт Ge1/1 – внешний интерфейс, а порты Ge1/2 – Ge1/8 объединены в Bridged-группу, то есть эмулируют аппаратный коммутатор. Таким образом, ASA5506 с указанным ПО сможет заменить ASA5505 без покупки дополнительного коммутатора.

ASA5506 построен на базе более производительной платформы. Оснащена более мощным процессором, 4 ГБ RAM и 8 ГБ flash-памяти. Кроме того, ASA 5506 имеет встроенный SSD диск, что позволяет разворачивать на устройстве сервисы FirePOWER (ограничено версией 6.2) без каких-либо дополнительный аппаратных средств. Наиболее значимые отличия можно свести в таблицу:

ASA 5505 / Security Plus

|

ASA 5506 / Security Plus |

|

| Максимальная пропускная способность МСЭ | До 150 Мбит/с | До 750 Мбит/с |

| Встроенные интерфейсы | 8 L2 интерфейсов 100 Мбит/с | 8 L3 интерфейсов 1 Гбит/с |

| Поддержка PoE | Ethernet 0/6 и 0/7 поддерживают PoE | Нет |

| Сервисы FirePOWER | Нет |

Платформа полностью готова для запуска сервисов FirePOWER (ограничено версией 6.2) Управление Firepower как с помощью ASDM, так и с помощью выделенной централизованной системы FMC При запущенных сервисах AVC+NGIPS+AMP производительность устройства составляет 40 Мбит/с |

| Максимальное количество одновременных сессий | 10,000/25,000 | 20,000/50,000 |

| Максимальное количество VPN-туннелей IPsec IKEv1 | 10/25 | 10/50 |

| Максимальное количество подключений AnyConnect или безклиентских подключений | 25 | 2/50 |

| Максимальное количество поддерживаемых VLAN | 3 (802.1q не доступен) / 20 (802.1q доступен) | 5/30 |

| Высокая доступность* | только Stateless Active/Standby Failover | Stateless так и Statefull Active/Standby Failover |

| Питание | AC/DC | только AC |

* Режим Active/Active Failover не поддерживается обеими моделями

Хотелось бы отметить два наиболее важных отличия в схемах лицензирования. Первое – в отличие от ASA5505, новая модель ASA5506 поставляется без ограничений на подключаемых пользователей. Второе отличие связано c Security Plus лицензией. Для ASA5505 без Sec Plus мы имели только 3 Vlan, и, следовательно, 3 маршрутизируемых интерфейса. При этом, третий Vlan и интерфейс был функционально ограничен – трафик третьего интерфейса мог инициировать сессии в сторону только одного соседнего интерфейса. В сторону второго соседнего интерфейса идти не мог. Таким образом, для реализации полноценного DMZ на ASA5505 требовалась Sec Plus лицензия. Новая модель ASA5506 оснащена восемью полноценными маршрутизируемыми интерфейсами и поддерживает до 5 Vlan в базовой лицензии. Таким образом, базовая лицензия позволяет задействовать все восемь физических L3 интерфейсов и сконфигурировать до пяти логических субинтерфейсов. Всего можно настроить и маршрутизировать 13 подключенных непосредственно IP-подсетей.

ASA5506 имеет две особые модификации: ASA 5506W – со встроенной точкой доступа и ASA 5506H – в защищенном исполнении.

На данный момент времени (декабрь 2015) информация о планах завершения продажи/поддержки (End-of-Sale, End-of-life) для модели ASA 5505 не поступала со стороны производителя.

Как запустить сервисы FirePOWER на ASA 5500-X?

Для того, чтобы запустить сервисы FirePOWER на Cisco ASA 5500-X необходимо выполнение следующих условий:

- Наличие SSD-диска на Cisco ASA. Если в наличие уже имеется Cisco ASA, SSD-диск можно заказать отдельным партномером ASA5500X-SSD120=. Модели ASA5506, 5508 и 5516 оснащены SSD-диском по умолчанию.

- Версия программного обеспечения ASA начиная с версии 9.2.2.

- Наличие SmartNet для соответствующей модели, покрывающего сервисы FirePOWER. Например: CON-SNT-A12FPK9.

- Наличие позиции Control License. Данная позиция является бесплатной, однако должна быть включена в спецификацию. Пример партномера: ASA5516-CTRL-LIC. Control License позволяет применять правила контроля доступа (разрешение/запрет) для пользователей и приложений. Например, запретить доступ для приложения Skype. Запретить пользователю доступ на конкретный URL (для работы с категориями URL, а также репутациями требуется лицензия URL). И пр.

-

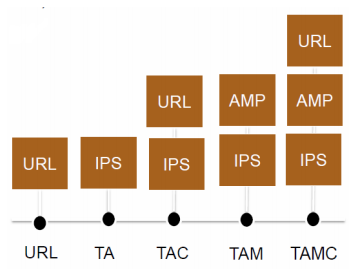

Лицензия-подписка на сервисы FirePOWER. Лицензии-подписки доступны в следующих пяти комбинациях:

Где IPS (также называется Protection) – система предотвращения вторжений, файловый контроль (разрешение/запрет на передачу файлов) и Security Intelligence фильтрация (использование динамических баз вредоносных хостов в сети интернет);

URL - URL-фильтрация по репутации и категориям сайтов;

AMP – борьба с вредоносным кодом и угрозами нулевого дня.Пример партномера подписки на 3 года для ASA5516: L-ASA5516-TAMC-3Y

При использовании резервных устройств на них должны приобретаться те же подписки, что и на основное. Конфигурация также должна быть абсолютно идентична основному устройству.

Подписки доступны на 1, 3 и 5 лет для новых моделей ASA5506, 5508 и 5516, а также моделей ASA5525 и старше. Для ASA5512 и ASA5515 – подписки только на 1 год.

- Системы управления сервисами FirePOWER. Для полноценного управления сервисами FirePOWER необходимо заказать систему управления Firepower Management Center (FMC). Самый доступный вариант – в виде виртуальной машины. Виртуальная машина может быть скачана бесплатно с сайта cisco.com, однако, для её активации необходимо наличие лицензии:

- FS-VMW-2-SW-K9 на 2 устройства ASA with FirePOWER services

- FS-VMW-10-SW-K9 на 10 устройств ASA with FirePOWER services

- FS-VMW-SW-K9 на 25 устройств FirePOWER или ASA with FirePOWER services

В настоящий момент существуют бандлы для ASA55XX-FPWR-BUN для соответствующих моделей Cisco ASA. Бандл включает все вышеперечисленные условия. Для моделей ASA5506, 5508 и 5516, а также моделей ASA5525 и старше бандл ASA55XX-FPWR-BUN включает в себя как модели K8, так и модели K9 (на выбор), то есть, содержащие в ПО алгоритмы 3DES/AES.

Из-за ограничений в производительности ASA 5506 запуск сервисов FirePOWER или же FTD начиная с версии 6.3 на данной платформе невозможен.

В чём отличие между использованием ASDM и Firepower Management Center (Defence Center, FireSIGHT) для управления сервисами FirePOWER на Cisco ASA?

С выходом версии Firepower 6.0.0.0 появилась возможность управления Firepower с помощью стандартного графического интерфейса Cisco ASA ASDM на всех моделях Cisco ASA серии 5500-X. До этого сервисы FirePOWER на моделях Cisco ASA 5512, 5515, 5525, 5545 и 5555 можно было настраивать только с помощью выделенной системы управления Firepower Management Center (далее FMC, другие названия Defence Center, FireSIGHT).

Однако, на настоящий момент времени (май 2019) ASDM имеет некоторые ограничения при настройке и управлении Firepower, по сравнению с FMC. Перечислим наиболее существенным ограничениям ASDM:

- Не поддерживается функциональность Network Discovery (автоматическое обнаружение хостов в сети, составление профилей для каждого обнаруженного хоста, включающего ОС хоста, пользователей хоста, открытые порты, индикаторы компрометации, уязвимости и т.д).

- Не поддерживается функциональность Next Generation IPS. Так как нет возможности обнаружения хостов в сети и составление профилей хостов (см. пункт 1), поддерживается только классический IPS.

- Не поддерживается автоматическое создание политик IPS. Требуемые для защиты сети сигнатуры IPS необходимо включать вручную. В то время как при использовании FMC система автоматически генерирует политики IPS (FireSIGHT Recommendations) на основании информации о сети, профилей хостов, сетевых транзакций, корреляции и т.д.

- Не поддерживается автоматизация обработки событий IPS. Не поддерживается автоматическое составление индикаторов компрометаций, корреляция событий, определение релевантности сигнатур атаки в соответствии с контекстом.

- Не поддерживается динамический анализ файлов в рамках функциональности Advanced Malware Protection (AMP), т.е. отправка всего файла в облако для расширенного анализа в файловой

- Не поддерживается захват файлов.

- Система построения отчётов. ASDM ограничен по возможности построения отчётов по сравнению с FMC. Кроме того, нет возможности экспортировать отчёты в разных форматах (HTML, PDF, CSV).

Управление сервисами FirePOWER на Cisco ASA через ASDM идеально подходит при использовании Cisco ASA в небольших офисах для подключения к Сети Интернет, когда основная задача сводится к настройке функциональности межсетевого экрана нового поколения (NGFW). ASDM предоставляет всё необходимое, чтобы настроить ограничения доступа к сайтам по категориям, ограничения по использованию Интернет-приложений (Skype, Torrent, TeamViewer), реализации политик на основании информации из MS Active Directory, ограничения по скачиванию выгрузки файлов. При этом, ASDM предоставляет средства отчётности начального уровня в виде преднастроенных панелей (Dashboards), на которые выводятся виджеты, отображающие необходимую информацию.

Наличие выделенной системы управления FMC требуется в случаях, когда необходимо обеспечить сервисы «продвинутой» безопасность для корпоративной сети. В частности, при необходимости запуска сервисов системы предотвращения вторжений нового поколения (NGIPS) настоятельно рекомендуется использование FMC. Кроме того, FMC необходим, когда существуют требования к созданию настраиваемых отчётов различного уровня сложности. Например, отчёты по посещению Интернет-ресурсов для конкретных пользователей, отчёты по загрузке Интернет-каналов различными Интернет-приложениями и т.д.